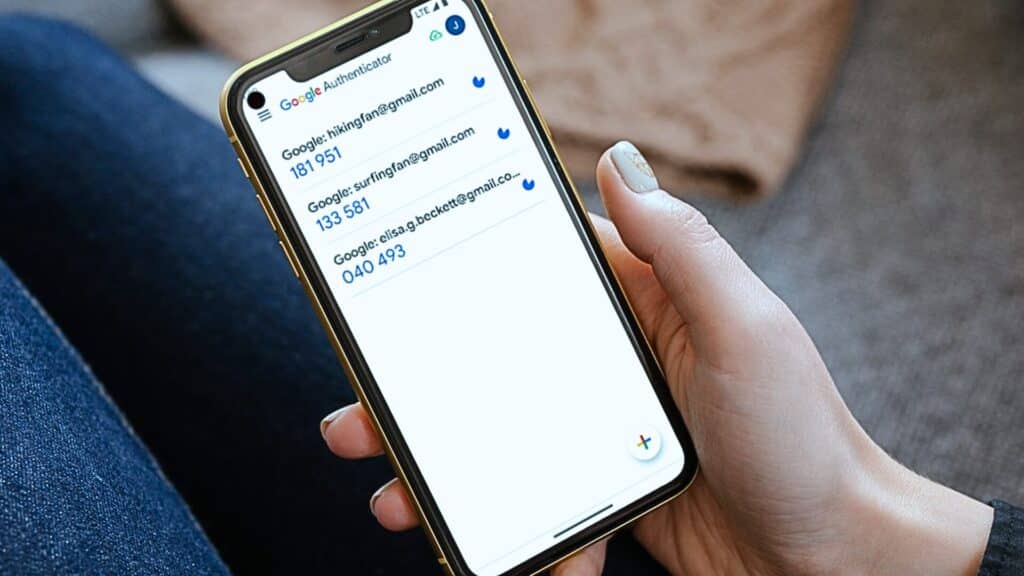

Une équipe de Malwarebytes a découvert des publicités frauduleuses sur Google. Ces dernières visaient à faire télécharger une version malveillante du logiciel Authenticator de Google.

Ces annonces semblaient provenir d’un domaine approuvé par Google et d’un utilisateur vérifié. Toutefois, elles redirigeaient les utilisateurs vers un site hébergeant une application contrefaite.

Après avoir cliqué sur l’annonce, les utilisateurs étaient redirigés plusieurs fois avant d’atterrir sur chromeweb-authenticators.com, où l’application malveillante était disponible en téléchargement. Le code de l’application était hébergé sur GitHub, ce qui suggère une certaine transparence dans son développement. Malgré cela, l’attribution reste complexe en raison de la présence de code rédigé en russe.

« Un individu inconnu a réussi à usurper l’identité de Google et à diffuser un logiciel malveillant déguisé en produit Google, » a rapporté Jérôme Segura, chercheur principal chez Malwarebytes. Il a ajouté que Google Authenticator est un outil de multi-authentification bien connu et de confiance. C’est pourquoi cette attaque est d’autant plus surprenante. Il recommande de ne pas cliquer sur les annonces pour télécharger des logiciels.

Une vague d’attaques frappe les outils de sécurité numérique

Selon une étude, les emails utilisés dans les fraudes par compromission de courriel professionnel (BEC) sont désormais rédigés à 40% par des IA. VIPRE Security a scanné ces messages avec des logiciels de détection de texte IA, tels que GPTZero, ZeroGPT et Quillbot. Par ailleurs, les messages générés par IA étaient remarquablement précis en termes d’orthographe et de grammaire.

La CISA a nommé Lisa Einstein première responsable de l’intelligence artificielle. Ayant travaillé avec l’agence depuis deux ans, elle a concentré ses efforts sur la protection contre les attaques augmentées par IA. Ainsi, elle souligne l’importance de la sécurité numérique et de la fiabilité dans le développement des outils d’IA.

APT41 attaque un institut de recherche taïwanais

D’autre part, le groupe APT41, soupçonné d’être sponsorisé par l’État chinois, a attaqué des cibles taïwanaises en utilisant le trojan ShadowPad et le logiciel de test de pénétration Cobalt Strike. Talos Intelligence de Cisco indique que les attaquants ont visé l’institut de recherche spécialisé dans les technologies de l’informatique pour obtenir des technologies sensibles.

La campagne, en cours depuis plus d’un an, a été découverte grâce à des commandes PowerShell anormales. L’attaquant a brièvement cessé ses activités avant de reprendre avec de nouvelles commandes et un outil malveillant unique exploitant une vulnérabilité d’exécution de code à distance.

Arrestation de swappers de cartes SIM à Toronto

La police de Toronto a arrêté dix personnes accusées d’avoir utilisé des techniques de swapping de cartes SIM pour voler plus d’un million de dollars. L’opération, nommée Projet Disrupt, a permis de saisir 400 pièces d’identité falsifiées utilisées pour accéder aux comptes de victimes.

Poursuivis pour fraude, les suspects sont également accusés d’avoir intercepté des communications privées. En plus, ils sont soupçonnés de posséder des biens issus d’activités criminelles. Deux autres suspects sont toujours en fuite.

En somme, ces événements récents nous rappellent que la sécurité numérique est un enjeu de société. Au-delà des aspects techniques, il est important de réfléchir aux implications sociales et économiques de la cybercriminalité. Comment concilier innovation technologique et protection des données personnelles ? Comment garantir un accès équitable à un internet sécurisé ? Finalement, nous devons poser et débattre de ces questions au plus haut niveau.

- Partager l'article :