Un nouveau malware repéré par le groupe BIO-ISAC s'attaque aux infrastructures de fabrication de vaccins contre le COVID-19. Les chercheurs l'ont surnommé » Tardigrade « , en raison de sa capacité à changer de forme pour éviter la détection par les logiciels de sécurité…

Déjà accaparée par la lutte contre le Covid-19, l'industrie de la biotech doit maintenant faire face à une nouvelle souche de malware Windows. Ce nouveau malgiciel s'adapte constamment pour éviter la détection, et cible notamment les infrastructures de fabrication de vaccins.

Ce sont les chercheurs de l'organisation BIO-ISAC qui tirent la sonnette d'alarme. Cette organisation se focalise sur le partage d'informations dans le but de protéger l'industrie de la biotech contre les menaces de cybersécurité.

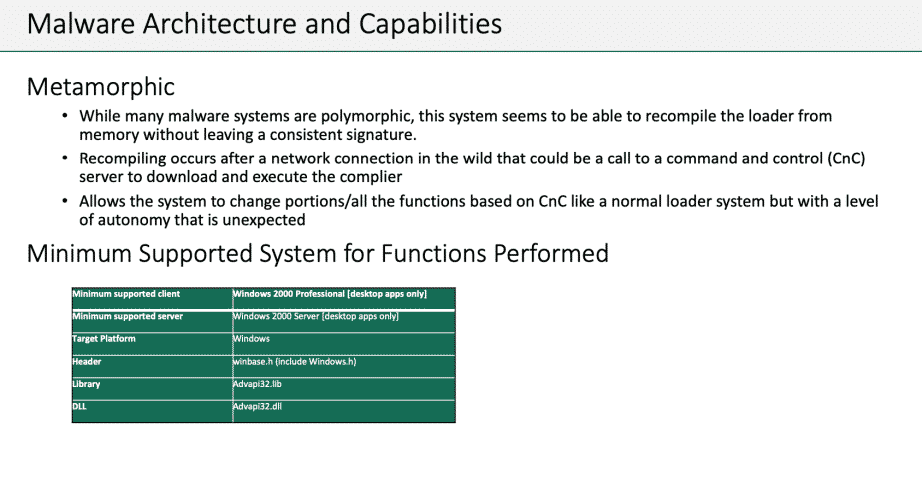

Or, ce nouveau malware représente une menace particulièrement redoutable. Il va bien plus loin qu'un malware polymorphique de base, uniquement capable de réécrire une partie de son code informatique pour éviter la détection. En l'occurrence, cette nouvelle souche recompile l'intégralité de son code à chaque infection.

Cette capacité » métamorphique « lui évite de laisser la même signature derrière lui. Il est donc très difficile pour les programmes antivirus de le détecter. Un chercheur a testé le malware une centaine de fois, et celui-ci prenait une forme et une façon de communiquer différentes à chaque fois.

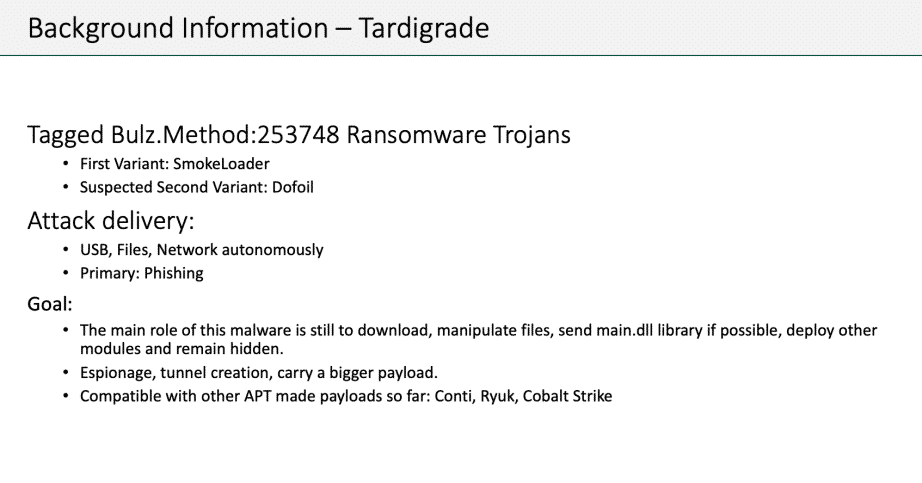

En conséquence, BIO-ISAC a surnommé ce malware » Tardigrade « , en référence au micro-organisme capable de survivre à des températures extrêmes. Malheureusement, contrairement à cette créature inoffensive, le malware Tardigrade est en mesure de modifier et de voler les données stockées sur un ordinateur. Il peut aussi se répandre via des mails de hameçonnage ou des appareils USB.

Un mystérieux malware déployé contre l'industrie de la biotech

Initialement, BIO-ISAC a découvert ce malware au printemps dernier. C'est l'une des entreprises membres du réseau, Biobright, qui menait l'enquête sur une attaque au ransomware menée contre un important complexe de fabrication. Les chercheurs ont réussi à récupérer le rançongiciel, et le programme ayant permis de charger le code malveillant. Ce code s'est révélé particulièrement complexe.

Depuis lors, Tardigrade a été repéré lors de l'attaque d'un second complexe. Le groupe BIO-ISAC a donc décidé de lancer une alerte générale à l'industrie de la biotech. Selon eux, le malware se répand activement dans ce secteur.

L'organisation estime que ce nouveau logiciel malveillant appartient très probablement à un groupe important du monde du cybercrime. Il pourrait être financé par un gouvernement, même si BIO-ISAC ne pointe personne du doigt. Ce malware présente des similitudes avec le programme Smoke Loader, en circulation sur le marché noir depuis 2011.

Les chercheurs recommandent aux entreprises d'utiliser des logiciels antivirus dotés de capacités d'analyse comportementale. Il est aussi conseillé de prendre garde aux attaques de hameçonnage via les emails. Toutes les entreprises de fabrication pharmaceutique et leurs partenaires doivent se considérer comme des cibles potentielles et adapter leurs pratiques de cybersécurité…

- Partager l'article :