TOR est un navigateur web permettant de naviguer de façon anonyme sur le web, grâce à un réseau constitué par les utilisateurs du monde entier. Découvrez tout ce que vous devez à ce sujet.

Vos données personnelles sont des ressources précieuses, convoitées de toutes parts. D’une part, les géants du web comme Facebook et Google cherchent à s’en emparer pour les vendre à des tiers à des fins de ciblage publicitaire. De l’autre, les cybercriminels cherchent à les dérober pour les revendre sur le Dark Web où de nombreux acheteurs tenteront d’usurper votre identité grâce à ces informations.

Dans ce contexte hostile, de plus en plus d’internautes cherchent des solutions pour naviguer sur le web de façon sûre et anonyme. Le logiciel Tor est l’une de ces solutions.

Qu’est-ce que TOR ?

TOR, acronyme de The Onion Router, est un logiciel libre et gratuit permettant de naviguer anonymement sur Internet. Initialement développé par l’armée américaine, plus précisément par la Navy, TOR avait pour but de masquer les adresses IP des militaires pour sécuriser les communications sensibles. Depuis, TOR est devenu un outil accessible à tous, utilisé par des millions de personnes dans le monde.

A quoi sert TOR ?

Protection de la vie privée

TOR masque votre adresse IP et chiffre vos communications, vous protégeant ainsi de la surveillance en ligne. Que ce soit pour éviter le suivi publicitaire ou pour échapper à la surveillance gouvernementale, TOR est un outil efficace pour préserver votre anonymat.

Contournement de la censure

Dans certains pays où l’accès à Internet est restreint ou surveillé, TOR permet de contourner la censure et d’accéder librement à l’information. Il offre une plateforme pour la liberté d’expression et l’accès à des ressources bloquées localement.

Accès au contenu restreint géographiquement

TOR peut être utilisé pour accéder à du contenu qui serait autrement inaccessible en raison de restrictions géographiques. Il assure par conséquent la fonction d’un VPN ou réseau virtuel privé.

TOR : comment ça marche ?

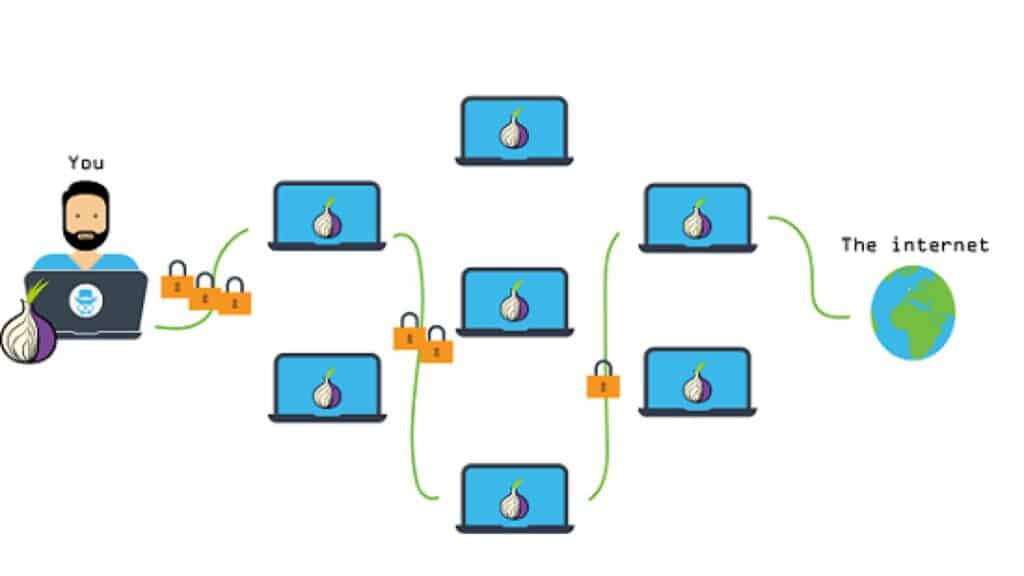

Le fonctionnement de TOR repose sur un réseau décentralisé de nœuds, permettant de masquer l’identité des utilisateurs en anonymisant leur trafic Internet. Il s’articule autour de trois éléments principaux :

- L’utilisateur : La personne qui initie une requête via le navigateur TOR.

- Le réseau d’utilisateurs (ou nœuds) : Composé de milliers de nœuds de relais et de nœuds de sortie gérés par des bénévoles à travers le monde. Chaque nœud participe au routage et à la transmission du trafic de manière anonyme.

- Le site de destination (ou compilateur de requêtes) : Le serveur ou le site web auquel l’utilisateur souhaite accéder.

Lorsqu’un utilisateur envoie une requête via le navigateur TOR, celle-ci est automatiquement chiffrée plusieurs fois. Ensuite, la requête est acheminée de manière aléatoire à travers un minimum de trois nœuds avant d’atteindre sa destination finale. Ce processus, appelé routage en oignon, permet de protéger l’anonymat de l’utilisateur à chaque étape du parcours.

TOR Browser Bundle

Le TOR Browser Bundle est un ensemble d’outils basé sur une version modifiée de Mozilla Firefox ESR, comprenant le lanceur TOR, le bouton TOR, NoScript et HTTPS Everywhere. Il est conçu pour faciliter l’accès au réseau TOR tout en renforçant la sécurité et l’anonymat. Grâce à cette configuration, toutes les requêtes de navigation sont automatiquement chiffrées, et le navigateur ne conserve aucune trace de l’activité de l’utilisateur.

Sécurité et installation

TOR peut être installé sur n’importe quel ordinateur ou même exécuté à partir d’un disque amovible, comme une clé USB. Cette capacité à fonctionner de manière portable réduit le risque de compromission par des logiciels malveillants, car le système de fichiers de l’ordinateur n’est pas affecté.

Une fois le navigateur TOR fermé, toutes les données de navigation, les cookies et l’historique sont automatiquement supprimés. Cela garantit que même si quelqu’un accède à votre appareil, il ne pourra pas retracer votre activité.

Anonymat partagé

Lorsque vous utilisez TOR, votre connexion Internet peut également servir de relais pour d’autres utilisateurs. Votre adresse IP peut être utilisée comme nœud intermédiaire dans le routage des requêtes d’autres utilisateurs, contribuant ainsi à la sécurité et à l’anonymat global du réseau. Cette structure de fonctionnement rend extrêmement difficile pour toute entité, qu’il s’agisse d’un gouvernement ou d’un cybercriminel, de tracer une activité Internet spécifique jusqu’à un utilisateur particulier.

Améliorations récentes

Des améliorations récentes ont été apportées pour renforcer la sécurité et la stabilité du réseau TOR. Cela inclut une meilleure protection contre les attaques de type fingerprinting, l’intégration native du protocole Snowflake pour contourner la censure dans les pays restreints, et une gestion plus efficace des nœuds relais malveillants..

Comment installer Tor pour Chrome ?

Les utilisateurs de Google Chrome peuvent activer ce navigateur pour utiliser Tor.

- Pour commencer, il faut télécharger l’archive source depuis le site officiel de Tor.

- Ensuite, ouvrez un navigateur et allez dans le répertoire contenant le téléchargement.

- Décompressez le téléchargement avec tar xvzf tor-*.tar.gz pour compiler la source avec ./configure && make.

- Pour terminer cette étape, il faut installer l’application avec la commande sudo make instal.

Si des erreurs surviennent pendant la phase de compilation, il se peut que vous deviez installer certaines dépendances. Ceci peut être géré avec la commande : sudo apt install libevent-dev libssl-dev.

Dans le cas contraire, retournez à la commande make et vérifiez les erreurs qu’elle a produites. Vous obtiendrez ainsi toutes les indications dont vous avez besoin pour les dépendances manquantes. Une fois que vous avez pris soin des dépendances, revenez aux étapes ci-dessus et réinstallez. Il devrait compiler et installer correctement.

Une fois Tor installé, il faut ajouter l’extension nécessaire à Chrome. Pour ce faire, :

- ouvrez Chrome et pointez le navigateur vers la page de l’extension Bouton Tor

- Cliquez sur Ajouter à Chrome.

- À ce moment-là, cliquez sur Ajouter une extension et laissez l’installation se terminer.

Il est temps d’utiliser cette combinaison d’outils. Ainsi, il faut revenir à la fenêtre du terminal. Une fois que Tor a démarré, rendez-vous sur votre navigateur Chrome et cliquez sur l’icône Tor dans la barre d’outils principale. Dans la fenêtre qui apparaît, appuyez sur l’icône Tor violette et le navigateur se connectera automatiquement à votre réseau Tor à 127.0.0.1:9050. Chrome est maintenant connecté au réseau Tor.

TOR est-il illégal ? Quels sont les risques liés à son utilisation ?

Il n’est pas illégal d’utiliser TOR. Cependant, de nombreux gouvernements ont mis en place des mesures pour empêcher les citoyens de le faire. De même, certains fournisseurs d’accès internet empêchent les utilisateurs de TOR d’accéder à leurs données. De nombreuses entreprises bloquent aussi l’accès à leurs services via TOR.

Bien évidemment, utiliser TOR pour accéder au Dark Web et à des plateformes de vente de produits illégaux comme le Dream Market est totalement illégal. Partout dans le monde, de nombreuses personnes ont été arrêtées pour avoir utilisé TOR à des fins de trafic de drogues ou autres activités illégales.

En outre, utiliser TOR présente un risque lié au caractère Open Source du logiciel. Le code source est disponible à tous, et les hackers ont pu découvrir plusieurs failles à exploiter. Certaines de ces failles n’ont jamais été corrigées.

Elles peuvent par exemple permettre d’attaquer un noeud du réseau (un utilisateur qui n’est ni l’émetteur, ni le destinataire des données) ou à un groupe de noeuds pour les empêcher de traiter d’autres requêtes que celles qu’ils envoient eux-mêmes. Une fois bloqués ainsi, les utilisateurs deviennent vulnérables.

Certains hackers dissimulent aussi des logiciels malveillants dans du contenu multimédia sur le réseau afin de récupérer toutes les adresses IP par lesquelles ils passent. Les informations sont ensuite récupérées et permettent de remonter jusqu’aux utilisateurs finaux.

Pourquoi désactiver JavaScript en utilisant TOR ?

Il est important de désactiver JavaScript quand vous utilisez Tor. Pour cause, JavaScript est un langage de scripting » client side » dont le code est écrit dans les pages HTML.

Il peut donc être aisément exploité afin d’exécuter du script malicieux dans votre navigateur. Ceci peut permettre de découvrir votre identité et même de l’usurper…

Avantages d’utiliser Tor

Tor est un logiciel open source, ce qui signifie que le code peut être inspecté par tout le monde. Cela réduit le risque qu’il contienne des portes dérobées malveillantes.

Tor permet à son utilisateur de contourner la censure et fournit une sécurité en acheminant l’internet à travers trois serveurs relais qui les rendent aussi sûrs que l’utilisation de trois proxies. Il supporte les sites. Onion qui sont impossibles à ouvrir sur d’autres navigateurs existants plutôt que sur Tor.

La technologie Tor peut être utilisée pour fournir l’anonymat aux sites web et autres serveurs configurés. Ceux-ci reçoivent des connexions entrantes qui ne sont accessibles qu’aux autres utilisateurs de Tor. Il cache l’adresse IP à partir de laquelle vous accédez au Deep Web ou au Dark Web. De fait, il devient impossible de suivre votre adresse IP du système.

Voilà pourquoi Tor est le système le plus privilégié des chercheurs, des journalistes, des dénonciateurs, des avocats et même des agents des forces de l’ordre pour protéger l’anonymat de vos communications avec un tiers.

Il est facile à mettre en place après son installation. L’accès au navigateur Tor est gratuit. Il supporte tous les principaux systèmes d’exploitation.

Inconvénients du navigateur TOR

Une sécurité insuffisante

Les données saisies sur le site ne sont pas cryptées. Étant donné que la visite des sites Web se fait de manière anonyme dans ce navigateur, TOR ne se soucie pas de savoir si les données sont cryptées ou non.

Performances lentes

Le trafic sur les sites Web ralentit, car il implique l’acheminement des données à travers différents nœuds. La diffusion de vidéos en continu prend également du temps. Pour utiliser le navigateur TOR, il faut disposer d’un haut débit Internet.

Interface obsolète

Le navigateur a un style de police et une apparence plutôt anciens. Il ressemble à un vieux navigateur Netscape. La toute dernière version de TOR a un moteur Firefox derrière elle, mais la majorité des extensions Firefox ne s’installent pas sur le navigateur TOR.

Utilisation illégale

La plupart des utilisateurs utilisent ce navigateur pour des activités illégales.

Temps de démarrage

Ce navigateur prend un certain temps pour se charger la première fois, car il se connecte avec les serveurs de nœuds disponibles. Le temps de démarrage de ce navigateur est bien plus élevé que celui d’autres navigateurs comme Chrome, Firefox et Edge.

Fichiers volumineux

Ce réseau ne permet pas de télécharger ou d’envoyer des fichiers volumineux.

Réseau lent

Naviguer en ligne via le navigateur TOR est un processus lent. En effet, il implique une redirection à travers au moins 3 nœuds.

Quelles sont les alternatives à TOR ?

Il existe plusieurs autres réseaux similaires à TOR. Parmi les meilleures alternatives, on peut citer Freenet et I2P.

Ces services vous permettront eux aussi de rester anonyme pendant que vous naviguez sur le web. Cependant, gardez à l’esprit qu’ils présentent aussi des différences.

Quels sont les meilleurs VPN pour TOR ?

Tor se révèle très utile pour rester anonyme sur le web en évitant l’exposition des activités de navigation. Cependant, il vaut mieux utiliser un VPN en plus de TOR pour préserver la confidentialité de vos autres activités, comme le téléchargement de fichiers torrents ou le streaming de vidéos.

Cependant, tous les VPN ne fonctionnent pas avec TOR. Beaucoup d’entre eux peuvent ralentir considérablement la connexion.

Parmi les meilleurs VPN pour TOR figurent ExpressVPN, NordVPN, CyberGhost, IPVanish et PrivateVPN. Ces cinq services sont les plus adaptés à TOR en termes de compatibilité, de fonctionnalités dédiées, de vitesse de connexion et de cryptage robuste.

Tor vs VPN : comparaison de ces deux technologies

La principale différence entre Tor et un VPN tient au fait qu’il existe plusieurs outils et fournisseurs de services VPN, mais un seul réseau de navigateurs Tor.

Tor s’appuie sur une couche décentralisée de nœuds indépendants pour transférer des données en toute sécurité. Quant aux logiciels VPN, ils se connectent à un serveur central pour fournir un tunnel VPN sécurisé. Une autre différence commune entre les deux est la spécificité de leur utilisation.

Si l’utilisateur souhaite transmettre des informations extrêmement sensibles ou s’il risque d’avoir des ennuis dans des pays soumis à des lois de censure strictes, Tor constitue la meilleure option. La raison en est évidente, puisque les fournisseurs de VPN doivent toujours être enregistrés, payer des taxes et se conformer à la législation.

Par ailleurs, le VPN constitue le meilleur choix pour ceux qui souhaitent simplement garantir leur anonymat et un accès sécurisé lorsqu’ils voyagent ou travaillent à domicile.

Ainsi, ces deux technologies peuvent être utilisées en même temps pour atteindre le plus haut niveau de confidentialité. Il est possible d’ouvrir un Tor par le biais d’une connexion VPN afin d’accéder aux avantages de chacune. Toutefois, cette option n’est probablement à conseiller qu’aux utilisateurs en ligne technologiquement avancés.

BBC News lance son miroir TOR : le Dark Web contre la censure

Dans plusieurs pays du monde, l’accès à l’information est contrôlé et restreint par les gouvernements. C’est le cas en Chine, en Iran ou encore au Viêt-Nam.

Pour lutter contre cette censure, BBC News a fait le choix de s’en remettre à TOR. En octobre 2019, le réseau d’informations britannique a lancé une nouvelle version de son site web accessible via TOR.

Ceci permet aux habitants des pays en proie à la censure d’y accéder de façon anonyme et sécurisée. En ajoutant « .onion » à l’adresse URL du site web, l’utilisateur est ainsi protégé contre l’espionnage et le chiffrement de bout en bout. En 2014, Facebook avait lancé un miroir similaire pour son réseau social. Nous notons qu’en guise d’alternative, il est possible d’utiliser le mode » TOR Browsing » proposé parle navigateur Brave et similaire au mode navigation privée proposé par différents navigateurs…

Comment utiliser TOR ?

Pour commencer à utiliser TOR, rien de plus simple. Téléchargez le navigateur à cette adresse et installez-le pour Windows, macOS ou Linux. Si vous souhaitez l’utiliser sur mobile, vous pouvez télécharger l’application Orbot pour Android à cette adresse.

Restez toutefois conscients des risques de cybersécurité liés à l’utilisation de ce logiciel. Par ailleurs, nous n’encourageons en aucun cas à l’utilisation de plateformes illégales sur le Dark Web ou le Deep Web.

Un chercheur dévoile de multiples vulnérabilités de Tor en juillet 2020

Pendant de nombreuses années, le chercheur en cybersécurité Neal Krawetz a tenté de signaler discrètement les bugs et les vulnérabilités de Tor. Malheureusement, l’organisation Tor Project ne lui a jamais répondu.

Déjà en juillet 2017, le chercheur avait publiquement point du doigt les failles du navigateur. En réaction, Tor Project avait modifié le design de son site web pour permettre de signaler plus facilement des vulnérabilités. L’organisation avait aussi ouvert un programme de » Bug Bounty « .

Néanmoins, selon les dires de Neal Krawetz, bien qu’il soit plus facile de signaler des vulnérabilités, Tor Project ne semble pas faire d’effort pour les corriger.

Les deux plus grandes vulnérabilités de Tor

En juillet 2020, le chercheur a fait le choix de dévoiler publiquement deux failles de sécurité sur son blog. Au total, le chercheur affirme avoir découvert cinq vulnérabilités de type » zero day » sur le réseau et le navigateur Tor.

La première vulnérabilité dévoilée pourrait être exploitée par les fournisseurs d’accès internet pour empêcher les utilisateurs de se connecter au réseau Tor. Il leur suffirait pour ce faire de scanner les connexion réseau pour détecter » une signature paquet distincte » propre au trafic Tor. Ce paquet pourrait même être utilisé pour bloquer l’initiation des connexions Tor. Ensuite, empêcher totalement les utilisateurs de se connecter au service.

La seconde faille quant à elle peut être utilisée pour détecter les connexions indirectes. Ces connexions sont utilisées pour créer des passerelles Tor en guise de point d’entrée au réseau. Ces passerelles servent d’alternative quand l’accès direct au réseau Tor est bloqué par le fournisseur internet ou par une entreprise. Là encore, le chercheur affirme que les connexions à ces passerelles peuvent être détectées facilement en pistant les paquets TCP spécifiques…

Dans un futur proche, Neal Krawetz annonce qu’il révélera trois autres failles dont une permettant de révéler la véritable adresse IP des serveurs Tor.

SystemBC : un malware exploitant Tor de plus en plus populaire

Comment Tor a servi à des voleurs de cryptomonnaies

Tor fait face à un problème récurrent difficile à résoudre depuis quelques mois déjà. Des centaines de serveurs malveillants ont été ajoutés par des cybercriminels dans son réseau au cours de ces derniers mois. Bien que l’entreprise les supprime régulièrement, les malfaiteurs arrivent toujours à ajouter de nouveaux serveurs. Leurs objectifs étant de détourner les transactions de crypto-monnaies des utilisateurs de Tor.

Les cybercriminels sapent la sécurité des connexions au site. En contrôlant les nœuds de sortie, ils peuvent saisir le trafic. Hormis le fait que dans la plupart des cas, l’accès au site Web utilise le cryptage HTTPS. Ils sont donc dans l’incapacité de lire le contenu. C’est pourquoi ils font appel au « SSL stripping attack ». Il s’agit d’une forme de manipulation obligeant les utilisateurs à se connecter à la version HTTP du site cible. Les cybercriminels peuvent ainsi vous surveiller et modifier les communications avec les sites Web. Par exemple, vous pouvez remplacer l’adresse cible de la transaction dans votre portefeuille par votre propre adresse.

Les pirates ciblent notamment le trafic des sites Web liés à la crypto-monnaie. Ce qui leur permet de cacher leurs serveurs malveillants. Tor est conscient de ce problème et envisage de contrôler la navigation sur ces sites HTTP. Près de 90 % des pages sont actuellement accessibles via HTTPS. Mais aussi grâce à l’initiative des activistes de Let’s Encrypt, vous pouvez obtenir un certificat gratuitement. Compte tenu des derniers changements dans la navigation Tor, les utilisateurs sont responsables de s’assurer qu’ils accèdent au le site Web qu’ils visitent.

Tails OS et Tor : ensemble contre la surveillance en ligne

Afin d’offrir aux utilisateurs un environnement sécurisé et anonyme pour naviguer sur Internet, Tails OS et Tor forment une alliance pour contrer la surveillance en ligne. Tails est un système d’exploitation conçu pour être utilisé à partir d’une clé USB. Il se distingue par sa capacité à préserver la confidentialité des utilisateurs. Il ne laisse aucune trace sur l’ordinateur hôte et utilise des technologies de chiffrement avancées pour protéger les données.

L’intégration de Tor permet à Tails d’assurer que l’identité des utilisateurs reste cachée, même face aux tentatives de surveillance. Ensemble, ces deux outils permettent d’accéder à Internet de manière sécurisée. Ce qui permet de contourner les restrictions et protégeant les utilisateurs des regards indiscrets des gouvernements et des entreprises.

Tails OS est particulièrement précieux pour les journalistes, les activistes et toute personne souhaitant naviguer sans craindre d’être surveillée. Par conséquent, fournir un accès anonyme et sécurisé répond à un besoin croissant de protection de la vie privée. Ainsi, Tails et Tor incarnent un rempart efficace contre les atteintes à la liberté d’expression et à la confidentialité sur le web.

Explorez la nouvelle version Alpha en 2025 : Tor Browser 14.5a5

Tor a récemment annoncé la disponibilité de Tor Browser 14.5a5. C’est une nouvelle version préliminaire qui apporte plusieurs améliorations significatives à ce navigateur axé sur la confidentialité. Cette itération Alpha introduit des changements substantiels tant au niveau de la sécurité que de l’expérience utilisateur.

Au cœur de cette mise à jour figure une refonte du mécanisme de connexion au réseau Tor. Les développeurs ont optimisé le processus d’établissement des circuits. Cela qui se traduit par une réduction notable du temps nécessaire pour accéder au réseau. Cette amélioration bénéficie particulièrement aux utilisateurs dans les régions où les connexions internet sont instables ou soumises à des restrictions.

L’interface utilisateur a aussi fait l’objet d’ajustements pour offrir une meilleure lisibilité et une navigation plus intuitive. Les menus contextuels ont été réorganisés et les paramètres de sécurité sont maintenant accessibles plus directement depuis la barre d’outils principale. Sur le plan technique, Tor Browser 14.5a5 repose sur une version actualisée de Firefox ESR, et intègre ainsi les derniers correctifs de sécurité du navigateur de Mozilla.

Malgré cela, le Projet Tor met régulièrement à jour son navigateur afin d’intégrer des améliorations de sécurité et des correctifs essentiels.Par exemple, des versions telles que Tor Browser 14.5.3 sont sorties le 27 mai 2025, suivies de Tor Browser 14.5.4 le 24 juin 2025. Ces mises à jour continues sont cruciales. Il est donc fortement recommandé de toujours utiliser la dernière version disponible du Navigateur Tor pour garantir que vous bénéficiez des protections les plus récentes contre les menaces et les vulnérabilités.

La nouvelle mise à jour Top Browser 15.0

Le 28 octobre 2025, le Tor Project vient d’annoncer la sortie de Tor Browser 15.0, première version stable basée sur Firefox ESR 140. Cette nouvelle itération marque une étape importante. Car elle rassemble une année complète d’améliorations issues de Firefox tout en préservant l’ADN du navigateur, à savoir la confidentialité et l’anonymat.

Avant sa publication, l’équipe a mené un audit complet, corrigeant plus de 200 problèmes signalés dans Bugzilla pouvant impacter la sécurité. Ainsi, avec cette nouvelle version, Tor Project promet une navigation plus claire et mieux organisée.

Sur ordinateur, Tor Browser 15.0 introduit les onglets verticaux. Ce changement visuel facilite la gestion des sessions, notamment pour les utilisateurs qui jonglent avec de nombreuses pages. Il est donc désormais possible de créer des groupes d’onglets colorés et nommés. Or, les signets passent dans une barre latérale dédiée.

L’une des nouveautés pratiques est la barre d’adresse unifiée. Ce qui permet de passer rapidement des moteurs de recherche aux onglets ouverts. Bien sûr, l’isolation des sessions reste inchangée.

Sur Android, une nouvelle fonction de verrouillage d’écran bloque également les onglets lorsque l’utilisateur quitte l’application. L’accès nécessite ainsi biométrie ou code, même si le smartphone reste déverrouillé.

Enfin, c’est la fin du support pour certains appareils. Car Tor Browser 15.0 sera la dernière version compatible avec Android 5 à 7 et les processeurs x86. Le Tor Project assume ce choix pour améliorer la stabilité future. Vous pouvez bien sûr télécharger ce navigateur dès maintenant.

FAQ sur TOR

L’utilisation de Tor est légale dans la plupart des pays, y compris aux États-Unis et en Europe. Ce navigateur a été conçu comme un outil de protection de la vie privée et non spécifiquement pour des activités illicites. Cependant, certains pays avec des régimes restrictifs comme la Chine, la Russie ou l’Iran en limitent ou interdisent l’accès. Il est important de noter que si Tor lui-même est légal, les activités illégales restent illégales, quel que soit le navigateur utilisé.

Tor protège votre navigation et achemine votre trafic à travers trois serveurs différents. Votre fournisseur d’accès internet peut voir que vous utilisez Tor, mais pas ce que vous consultez. Néanmoins, Tor n’est pas infaillible. Certaines techniques avancées de surveillance, les logiciels malveillants ou l’utilisation imprudente (comme télécharger des fichiers) peuvent compromettre votre anonymat.

Sur Android, téléchargez l’application officielle « Tor Browser » depuis Google Play Store ou directement depuis le site de Tor Project. Sur iOS, Onion Browser est l’alternative recommandée par le Projet Tor. Une fois installé, lancez simplement l’application pour commencer à naviguer anonymement, sans configuration supplémentaire nécessaire.

Tor est entièrement gratuit. Le projet est financé par des donations et des subventions d’organisations qui soutiennent la liberté d’internet. Aucun abonnement ni paiement n’est requis pour l’utiliser pleinement.

- Partager l'article :