Le bluebugging est un type piratage qui vise les appareils Bluetooth et principalement les smartphones. L’attaque peut sembler inoffensive au premier abord, mais elle peut facilement devenir menaçante, voire effrayante.

Les smartphones font désormais partie intégrante de notre vie quotidienne. Nous les utilisons pour accéder à Internet, stocker des informations personnelles et communiquer avec notre famille et nos amis. Malheureusement, ils sont également vulnérables aux cyberattaques, notamment au bluebugging. Découvrez dans cet article comment fonctionne cette nouvelle méthode de piratage et ce que vous pouvez faire pour vous en protéger.

Qu’est-ce que le Bluebugging ?

Le bluebugging est un type de cyberattaque qui consiste à utiliser un logiciel malveillant pour obtenir le contrôle non autorisé d’un smartphone. Il s’agit d’une forme de piratage qui permet à un hacker d’utiliser un smartphone en exploitant sa connexion Bluetooth.

Le pirate peut alors accéder aux données stockées sur l’appareil, comme les contacts, les messages et d’autres informations personnelles. Dans certains cas, les pirates sont connus pour détourner des listes de contacts afin d’ajouter des numéros supplémentaires à votre insu et sans votre consentement. Ils peuvent également détourner des SMS comme avec le piratage Smishing, en les faisant passer pour des messages envoyés par quelqu’un d’autre.

Comment ça marche ?

Le bluebugging est une méthode de piratage exploitant le Bluetooth découvrable d’un appareil. Pour rappel, la connexion Bluetooth peut s’effectuer sur un rayon de 10 mètres, selon l’appareil. Au début, l’hacker tente d’associer votre smartphone avec un appareil de piratage. Dès que la connexion s’établit, le pirate installe un logiciel malveillant conçu pour obtenir un accès non autorisé à votre appareil.

Le malware peut être utilisé à diverses fins, comme le vol de données ou même la prise de contrôle de votre téléphone portable. Après avoir obtenu l’accès à votre smartphone, les pirates peuvent l’utiliser à leurs propres fins sans votre consentement ni votre connaissance.

Bien que cette méthode ne soit pas nouvelle et existe depuis les débuts des années 2000, elle a gagné en popularité ces dernières années. Cela s’explique par la popularité des appareils mobiles et de leur petite taille qui les rend facilement portables et faciles à dissimuler.

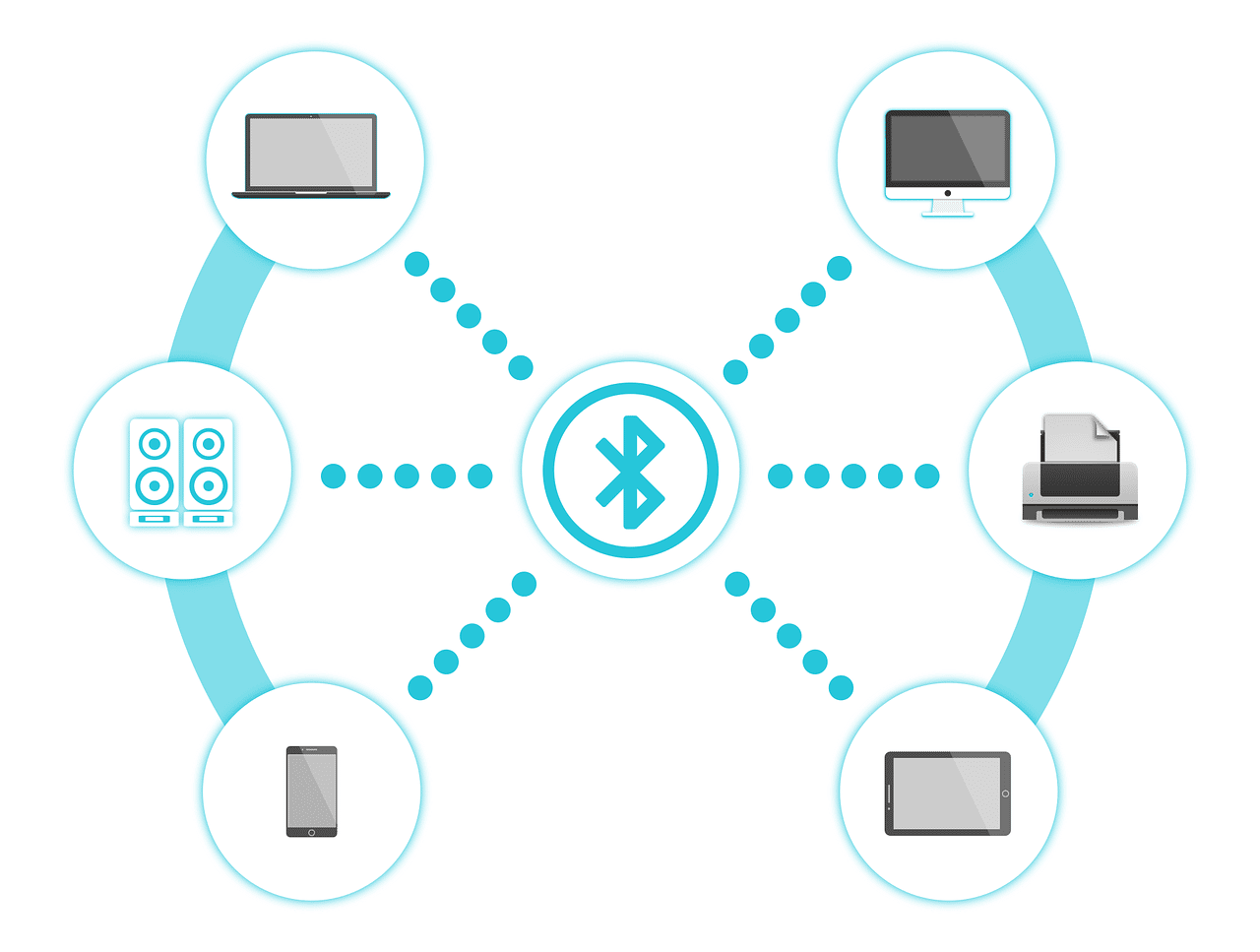

Rappel sur le fonctionnement du Bluetooth

Bluetooth est une technologie de connexion sans fil qui permet de transférer des données entre des appareils. On la trouve dans les téléphones, les ordinateurs portables et d’autres appareils électroniques.

Grâce à cette technologie, vous pouvez vous connecter à un autre appareil et partager des fichiers avec lui. Par exemple, si vous avez un téléphone Android et que vous voulez transférer des photos de votre téléphone sur votre ordinateur, vous pouvez simplement utiliser Bluetooth pour les connecter ensemble.

Le problème est que cette connectivité accrue ouvre des faiblesses de sécurité facilement profitables pour les pirates informatiques. Les personnes malveillantes n’hésitent pas à voler des données de votre téléphone ou même à le contrôler à distance. Le bluebugging tire justement parti de cette fonctionnalité en exploitant les vulnérabilités présentes dans certains de ces appareils.

Une technologie qui présente encore des failles de sécurité

La technologie Bluetooth présente de nombreuses failles. Le principal problème de cette technologie est qu’il n’y a pas de protocole d’authentification. Cela signifie que n’importe quel pirate peut se connecter à votre téléphone en quelques étapes simples. La connexion sans fil n’utilise également que 40 bits par seconde comme code de sécurité, ce qui est beaucoup moins sûr qu’un cryptage de 128 bits.

L’autre problème du Bluetooth est qu’il donne temporairement un accès total aux données de l’appareil pendant la connexion. Pour un pirate expérimenté, il est très facile d’exploiter cette ouverture pour voler ces données en les transférant vers un autre appareil.

Même si les systèmes intégrés des smartphones sont dotés d’un cryptage, cela ne constitue pas une protection suffisante contre les piratages provenant d’autres personnes à proximité et disposant d’appareils Bluetooth.

Bluebugging : pourquoi faut-il s’inquiéter ?

Le bluebugging constitue une menace sérieuse pour les utilisateurs de smartphones. En effet, il peut être utilisé pour voler des données confidentielles ou même manipuler les paramètres du téléphone.

Si un pirate se connecte à votre appareil Bluetooth, il peut en faire ce qu’il veut, notamment :

- prendre le contrôle de votre appareil et envoyer n’importe quel message à n’importe qui.

- voler les données de votre téléphone telles que les listes de contacts, les messages texte, les photos et d’autres données

- lire toutes les conversations que vous avez avec d’autres personnes utilisant votre téléphone

- avoir accès à vos informations personnelles stockées sur le téléphone comme les messages, les appels, etc.

De nos jours, le bluebugging est d’autant plus dangereux en raison des portefeuilles numériques gérables directement sur smartphone. La plupart des opérations bancaires s’effectuent également sur téléphone mobile.

Par ailleurs, presque la totalité de la population mondiale utilise actuellement un smartphone. Cela facilite grandement la propagation d’une infection au bluebugging. De nombreux utilisateurs ne se rendent même pas compte qu’ils sont victimes de bluebugging, car cela se fait souvent sans avertissement.

Quelles sont les autres variantes du Bluebugging ?

Le Bluebugging n’est pas la seule attaque à craindre sur un appareil doté d’une connexion Bluetooth. En réalité, il en existe beaucoup d’autres types de piratage exploitant cette fonctionnalité. Toutefois, à l’exception du Bluebugging, les plus populaires actuellement sont le Bluejackin et le Bluesnarfing.

Le bluejacking

Le bluejacking est une autre forme d’attaque par Bluetooth. Il consiste à envoyer un message qui semble provenir d’un autre appareil. Le message peut inciter la victime à visiter une page web malveillante. Il peut également s’agir d’une fausse notification provenant du smartphone et qui peut tromper la victime pour qu’elle saisisse ses identifiants et mots de passe. Le pirate peut alors intercepter cette réponse et en profiter pour lancer d’autres attaques sur le téléphone de la victime.

Le bluejacking est comme une attaque par hameçonnage, mais elle se fait par Bluetooth au lieu d’un navigateur web. La différence est que dans les attaques de bluejacking, le lien ou le fichier exécutable est envoyé depuis l’extérieur de votre appareil, ce qui signifie que vous n’avez pas à cliquer sur un élément malveillant au préalable.

Le Bluesnarfing

Le bluesnarfing est le fait de se connecter illégalement à un appareil Bluetooth pour en capturer les données. L’attaquant peut alors extraire n’importe quelles données de votre smartphone, le modifier, voire le supprimer.

Le bluesnarfing est particulièrement dangereux dans le sens où nos smartphones peuvent stocker de nombreuses données sensibles ou confidentielles. Cela peut-être des photos, des vidéos, des informations d’identification, des codes d’accès, etc.

En outre, la plupart des systèmes équipés d’une connexion Bluetooth permettent également aux utilisateurs de se connecter à d’autres appareils sans avoir besoin d’informations d’identification. Cela permet à un attaquant d’accéder à l’ensemble du contenu et des paramètres de l’appareil de l’utilisateur.

Comment découvrir si votre smartphone est bluebuggé ?

Si vous suspectez une attaque bluebugging, la première chose à faire est de désactiver immédiatement le Bluetooth. Ensuite, la meilleure façon de détecter le piratage est d’utiliser un programme qui vérifie vos données.

Pour un smartphone, il existe plusieurs services gratuits ou payants qui peuvent vous aider à savoir si votre appareil a été piraté. En voici des exemples :

- Avast Mobile Security : l’application mobile d’Avast offre une protection contre les logiciels malveillants et autres menaces. Elle analyse tous les programmes installés sur l’appareil et fournit des informations à leur sujet au cas où elles seraient infectées.

- PhoneSheriff : l’application analyse toutes les données sur le smartphone, identifie les programmes malveillants. Elle affiche ensuite leurs noms et détails dans un format facile à comprendre afin que les utilisateurs puissent reconnaître ce à quoi ils ont affaire.

Quelles sont les mesures de sécurité à adopter pour éviter le bluebugging ?

La bonne nouvelle est qu’il existe des moyens d’éviter le bluebugging. La première étape consiste à comprendre comment cela fonctionne, et cela signifie comprendre les bases de la technologie Bluetooth. Cette dernière a été conçue en intégrant un système de sécurité, mais elle reste tout de même vulnérable à de nombreuses attaques. Vous devez donc prendre des précautions sur la façon dont vous utilisez cette fonctionnalité.

Voici quelques conseils importants :

- Dans la mesure du possible, choisissez les derniers modèles de smartphones

N’utilisez pas de téléphones plus anciens dépourvus de fonctions de sécurité telles que le cryptage et la prise en charge des réseaux privés virtuels. Assurez-vous que votre téléphone a fait l’objet de mises à jour logicielles récentes avant de le connecter à un autre appareil.

- Désactivez votre Bluetooth lorsque vous êtes dans un espace public

Un Bluetooth activé à longueur de temps est un portail facilement exploitable pour les pirates utilisant le bluebugging. Si possible, désactivez le Bluetooth lorsque vous vous trouvez dans un espace public. Dans le cas contraire, rendez vos périphériques Bluetooth « indétectables ».

- Surveillez les pics soudains d’utilisation des données

Si vous remarquez une augmentation de l’utilisation des données sans votre intervention, cela peut être le signe que quelqu’un a accédé à votre appareil sans autorisation. Dans ce cas, il faut désactiver immédiatement le Bluetooth et faire une analyse de vos applications pour détecter d’éventuels programmes malveillants.

- Méfiez-vous des activités suspectes sur votre smartphone

Les pirates par bluebugging opèrent toujours en installant un logiciel malveillant dans votre appareil. Il est donc important d’être attentif à tout comportement suspect. Cela peut être l’installation d’une application sans autorisation, l’ouverture d’une page Web inhabituelle ou l’envoie d’un SMS sans votre intervention.

- Partager l'article :