Comment protéger votre entreprise face aux hackers, et comment renforcer votre cybersécurité ? Audit, classification, chiffrement des données… découvrez les meilleures pratiques pour éviter les conséquences désastreuses d'une attaque informatique ou d'une fuite de données.

Le cybercrime est en plein essor. De plus en plus nombreux, les hackers disposent de moyens et d'outils toujours plus sophistiqués pour attaquer les entreprises.

Cette menace plane sur les entreprises de toutes tailles et de tous secteurs d'activité.

Il est donc impératif de protéger votre entreprise contre les cyberattaques. À travers ce guide, découvrez les meilleures pratiques cybersécurité à adopter pour y parvenir.

La classification des données

Générées par les nouvelles technologies du numérique, les données sont désormais la plus précieuse ressource des entreprises. Elles proviennent de multiples sources, telles que les réseaux sociaux, les boutiques de e-commerce, les applications mobiles, etc.

En les analysant, votre entreprise peut profiter d'informations pertinentes sur ses performances ou sur les tendances du marché.

Toutefois, les données attirent aussi la convoitise des hackers. Ils cherchent à s'en emparer pour les revendre, ou encore pour les exploiter ou d'usurpation. Or, une fuite de données peut être catastrophique en termes de coût et de dégâts sur votre réputation.

Vous devez impérativement protéger ces données. Pour y parvenir, la première étape est la classification.

En accumulant la data dans vos bases et vos serveurs de fichiers, le désordre peut vite s'installer. Les données peuvent être dupliquées, obsolètes ou corrompues. Et ce chaos est profitable aux hackers, car il devient plus difficile d'assurer la sécurité.

Une mauvaise organisation peut aussi poser des problèmes de conformité au regard des règlementations telles que le RGPD. Cette loi européenne impose notamment le suivi et l'élimination des informations personnelles identifiables (PII). Vous devez aussi avoir une politique de confidentialité indiquant comment vous collectez, stockez et supprimez les données client.

Il est donc important de comprendre de quelles données vous disposez, et d'établir un ordre de priorité pour leur protection. La classification passe notamment par la création d'une taxonomie, par l'établissement d'une politique de traitement, ou par la création d'une source unique pour chaque type d'information.

La classification manuelle des données est possible, mais il s'agit d'une tâche fastidieuse, chronophage et propice à l'erreur humaine. Il est donc nettement préférable d'opter pour un outil d'analyse de fichiers permettant un étiquetage précis et automatique des données.

Un tel logiciel permet d'identifier les données à supprimer, de réduire les risques de sécurité, et de rationaliser les tâches de conformité règlementaire. De plus, ces solutions offrent un gain de productivité, une meilleure prise de décision, et une réduction des coûts de stockage.

L'audit et le contrôle des accès

Un audit informatique a pour but d'évaluer les risques liés aux activités informatiques de l'entreprise et à vérifier la conformité aux règlementations en vigueur.

Il s'agit d'une pratique très importante pour la cybersécurité. Avec l'audit vous gardez sous contrôle la sécurité de vos informations stratégiques, sensibles ou à caractères personnel de l'entreprise.

L'audit et le contrôle des accès vous permet aussi de gérer les accès informatiques de votre entreprise. Les droits des comptes à accès privilégiés étant très importants, la moindre erreur ou utilisation frauduleuse peut être fatale.

Grâce aux contrôles des accès, vous saurez exactement qui a accès aux systèmes critiques afin de gérer les comptes et réduire les accès élevés au strict minimum. Vous pourrez ainsi maintenir un état d'accès de moindre privilège pour limiter les risques de sécurité des identités.

Vous serez également en mesure de réaliser rapidement un état des lieux complet des habilitations sur votre SI et de répondre aux exigences des auditeurs tout restant conforme aux différentes réglementations.

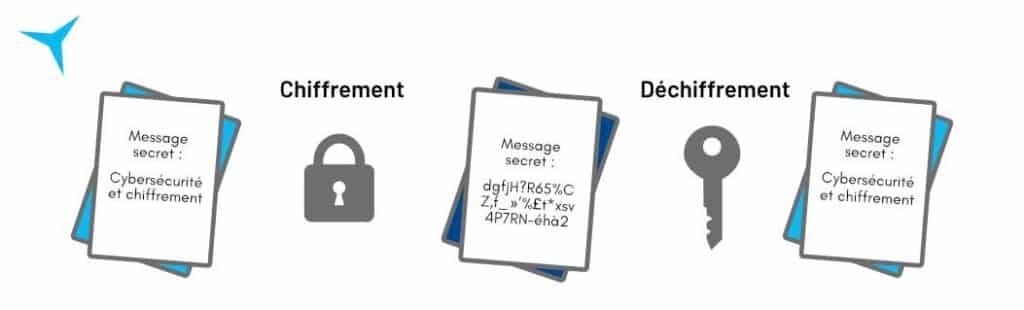

Le chiffrement des données

La protection des données passe aussi par leur chiffrement. Cette technique consiste à encoder le contenu des fichiers au repos et en mouvement grâce à des algorithmes complexes, afin de les rendre inutilisables par les hackers en cas de fuite. Pour déchiffrer les données, il est nécessaire d'utiliser la clé correspondante.

Aucune entreprise ne peut prétendre être à l'abri d'une fuite de données ou d'une cyberattaque, mais le chiffrement permet de limiter les dégâts. Il existe de nombreux logiciels offrant cette fonctionnalité.

Lors du choix d'une solution de chiffrement, vous devez prendre en compte différents critères. Le logiciel doit utiliser des standards conformes aux règlementations, être adapté au processus d'échange d'informations exploité par votre entreprise et être compatible avec les plateformes informatiques utilisées. Les meilleurs outils proposent aussi des options d'automatisation, un suivi des transferts chiffrés et une surveillance de l'accès aux données.

La sécurité des transferts de fichiers

La classification et le chiffrement des données sont indispensables pour la cybersécurité. Toutefois, les transferts de fichiers et d'informations doivent aussi être protégés.

C'est particulièrement important si vous effectuez des transferts de données sensibles. Les systèmes gratuits ou anciens ne permettent pas le chiffrement durant les transferts, et un hacker peut donc intercepter les échanges.

Il est essentiel d'adopter une solution de transfert garantissant la protection des fichiers, et permettant de vérifier si les messages arrivent bien à destination. Certains logiciels offrent des fonctionnalités d'automatisation, permettant de gagner du temps et d'éviter les erreurs humaines éventuelles.

Afin de conserver une traçabilité des échanges, il est conseillé de mener des audits des transferts de fichiers. Ceci permet notamment de vérifier l'état et la récurrence des envois. Conserver des rapports détaillés est aussi préférable pour la conformité règlementaire, et donc pour éviter d'écoper d'une lourde amende.

Outre les risques d'interception ou de non-conformité, un transfert de fichier peut être interrompu par différents impondérables comme une catastrophe naturelle ou une panne de réseau. Pour éviter ce désagrément, il existe différentes techniques comme la mise en œuvre d'un » cluster » consistant à dupliquer l'environnement de production sur un serveur ou un autre site physique. Ainsi, le transfert peut être immédiatement repris en cas de problème.

Pour conclure

Vous connaissez désormais certaines des meilleures pratiques de cybersécurité pour votre entreprise. Parmi les autres mesures essentielles, on peut citer les scans de vulnérabilités, l'utilisation de logiciels antivirus, les systèmes d'authentification à deux facteurs, la sauvegarde de données, la vérification scrupuleuse des liens URL et des pièces jointes dans les e-mails, etc.

En outre, il est impératif de former tous les employés de votre organisation à la cybersécurité afin qu'ils prennent de bonnes habitudes et évitent les erreurs courantes. Vous pouvez aussi tester la résistance de vos systèmes et réseaux informatiques, en simulant des cyberattaques en conditions réelles.

En adoptant les bonnes pratiques et en sélectionnant les meilleurs outils logiciels, vous pouvez protéger efficacement les données de votre entreprise. Face à la recrudescence du cybercrime, il s'agit d'une étape incontournable de la transformation numérique.

- Partager l'article :