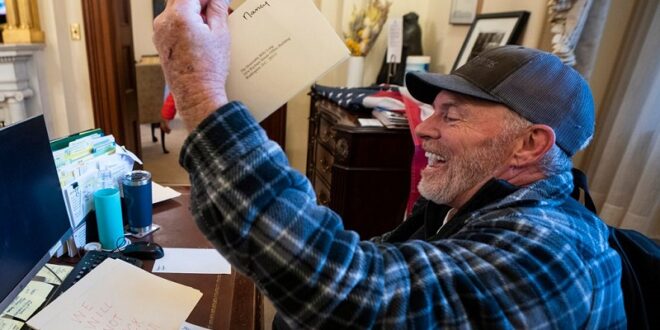

Lors de l’attaque du Capitole le 6 janvier dernier, les assaillants du Capitole ont eu accès à des pièces et des bureaux individuels où ils étaient libres de leurs mouvements pendant 2 heures. Un rapport du procureur par intérim Michael Sherwin signalait des articles électroniques et des documents volés dans les bureaux des sénateurs. Le sénateur Jeff Merkley a également signalé qu’au moins un ordinateur portable avait été volé.

Cybersécurité et sécurité nationale

Entre les ordinateurs portables volés, les données perdues et les suspicions d’espionnage, les conséquences de cette attaque sur la cybersécurité prendront des mois à être résolues. Jusque-là, on ne sait quelles mesures ont été prises contre ces équipements dérobés. Des mots de passe, des documents, des codes d’accès et des informations confidentielles ou secrètes peuvent avoir été volés.

Certains ordinateurs peuvent avoir été compromis avec des logiciels malveillants pour les pirater. Face au risque et la sensibilité des données, le personnel informatique fédéral doit supposer que TOUS les appareils numériques du Capitole ont été compromis et agir en conséquence.

Les risques d’accès physique aux ordinateurs

Si les ordinateurs volés du Capitole ont été hackés avec des méthodes traditionnelles, l’utilisation d’un logiciel malveillant suivi d’une brèche sur Internet par exemple, la recherche de malware par analyse aurait suffi. Les disques durs infectés auraient ensuite été formatés ou remplacés. Mais parmi tous ces assaillants, il faut émettre la possibilité d’un accès physique aux ordinateurs du Capitole.

Accéder physiquement à un ordinateur c’est plus que le voler. L’accès physique implique la possibilité d’une attaque furtive par un trojan. Les émeutiers auraient également pu connecter une clé USB aux ordinateurs. Ils auraient même pu tout simplement placer la clé dans un tiroir pour faire croire qu’il s’agit d’un périphérique du Capitole. Une fois celle-ci connectée, les ordinateurs seront infectés par un malware.

Ce qui doit être fait

Certaines bonnes pratiques informatiques peuvent réduire le risque. La micro-segmentation du réseau peut empêcher les logiciels malveillants de traverser les zones, par exemple. Mais aucune pratique de sécurité basée sur le réseau ne peut complètement atténuer une attaque physique. Le bâtiment du Capitole doit être complètement nettoyé. Toutes les machines doivent être scannées.

Tout ordinateur de bureau qui n’est pas hermétiquement fermé doit être ouvert et ses composants internes soigneusement inspectés. Les emplacements de clé USB doivent être verrouillés, de sorte que les employés du Capitole ne puissent brancher des lecteurs USB aléatoires. Le bâtiment doit être balayé à plusieurs reprises pièce par pièce, étage par étage pour la diffusion du signal rayonnant.

Poursuivre les émeutiers

La loi américaine interdit la collecte et la transmission d’informations de défense. Doit être poursuivi quiconque le faisait, dans le but d’obtenir des informations concernant la défense nationale avec l’intention ou des raisons de croire que les informations doivent être utilisées au préjudice des États-Unis, ou à l’avantage de toute nation étrangère.

Cela va durer des mois ou des années, à la fois dans nos tribunaux et au sein de la communauté du renseignement des États-Unis. Si des informations sécurisées résultant de cette violation se retrouvent entre des mains étrangères, les enjeux augmenteront énormément.

- Partager l'article :