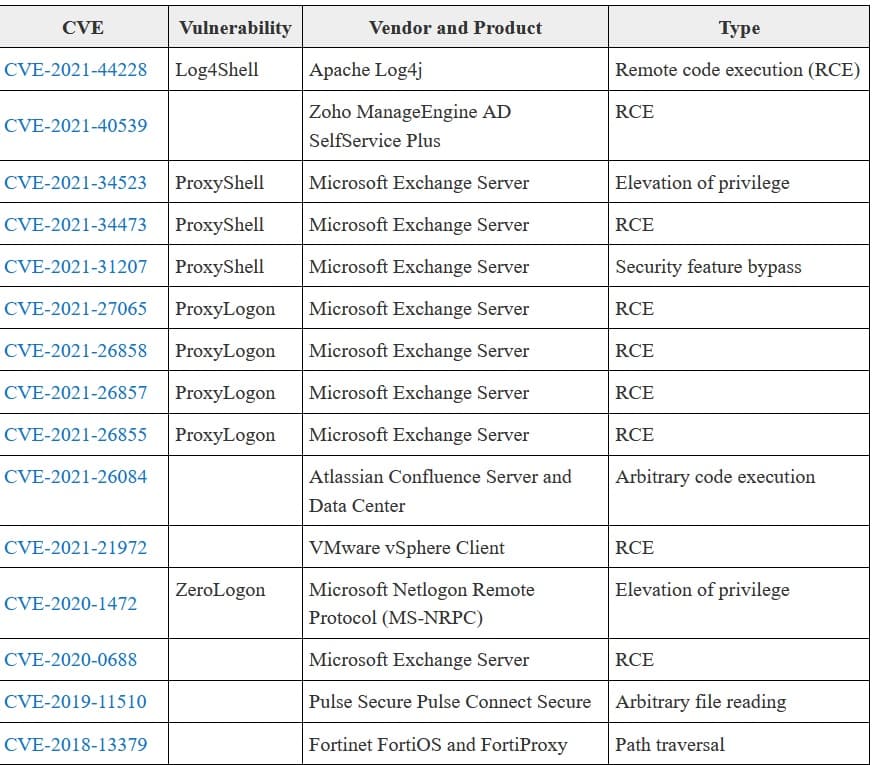

Une liste des 15 vulnérabilités de cybersécurité les plus exploitées par les hackers en 2021 vient d'être publiée par les agences du monde entier, en partenariat avec le FBI et la NSA. Le but est de tirer la sonnette d'alarme sur l'importance de combler ces failles…

Les autorités de cybersécurité du monde entier viennent de dévoiler la liste des 15 vulnérabilités de cybersécurité les plus exploitées par les hackers en 2021. Cette liste a été publiée en partenariat avec le FBI et la NSA.

On constate la prédominance des vulnérabilités Log4Shell, ProxyShell et ProxyLogon. Le Microsoft Exchange Server a été tout particulièrement pris pour cible.

Face à ce fléau, les autorités de sécurité appellent les organisations à combler très rapidement ces brèches de sécurité. Elles les encouragent aussi à implémenter des systèmes de gestion de patch pour réduire leur surface d'attaque.

Tout au long de l'an passé, les cybercriminels ont concentré leurs attaques sur les systèmes frontaux d'internet. Les serveurs VPN et ceux des services d'email ont été particulièrement pris pour cible. Les hackers ont exploité les vulnérabilités les plus récentes pour parvenir à leurs fins.

Selon le document publié conjointement par les agences, « les autorités de cybersécurité américaines, australiennes, canadiennes, néo-zélandaises et britanniques estiment que les acteurs malveillants ont agressivement ciblé des vulnérabilités logicielles critiques récemment découvertes, notamment des organisations des secteurs publics et privés à l'échelle mondiale ».

Les pires vulnérabilités des dernières années

En parallèle, les agences ont aussi identifié et dévoilé 21 vulnérabilités supplémentaires couramment exploitées par les cybercriminels au cours de l'année 2021. Certaines de ces vulnérabilités impactent les logiciels File Transfer Appliance (FTA) d'Accellion, Windows Sprint Spooler, et Pulse Secure Pulse Connect Secure.

Le document conjoint inclut aussi des suggestions de mesures de mitigation. Ces mesures peuvent aider les entreprises à réduire les risques liés aux failles les plus exploitées.

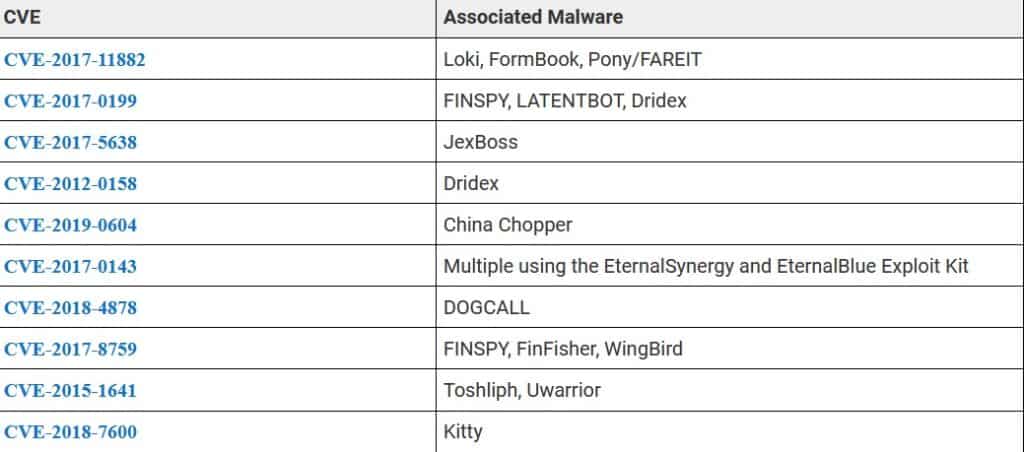

La CISA et le FBI ont aussi publié une liste des 10 failles de sécurité les plus exploitées entre 2016 et 2019. Ce document basé sur les données du gouvernement des États-Unis confirme que les bugs de la technologie OLE (Object Linking and Embedding) de Microsoft ont été le plus souvent exploités. Le framework web Apache Struts arrive en seconde position.

Les trois vulnérabilités les plus fréquemment exploitées par les cyber-acteurs de Chine, Iran, Corée du Nord et Russie sont la CVE-2017-111882, la CVE-2017-0199, et la CVE-2012-0158. Ces trois vulnérabilités sont liées à la technologie Microsoft OLE.

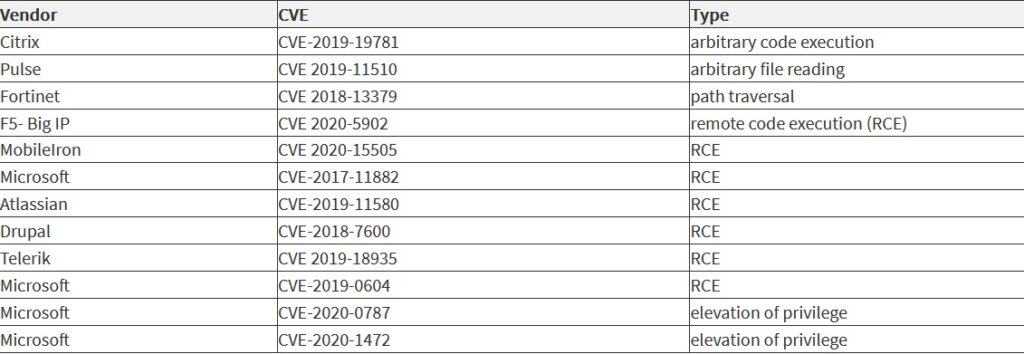

Un classement des bugs les plus fréquemment exploités en 2020 a aussi été publié en collaboration avec l'Australian Cyber Security Centre (ACSC) et le United Kingdom National Cyber Security Centre (NCSC). Quatre des 10 bugs les plus exploités sont liés aux VPN, au télétravail ou au Cloud Computing.

La faille la plus exploitée en 2020 est la CVE-2019-19781. Il s'agit d'une vulnérabilité dans l'Application Delivery Controller (ADC) de Citrix : une application d'équilibrage de charge pour les serveurs de base de données, web et applications très utilisé aux États-Unis.

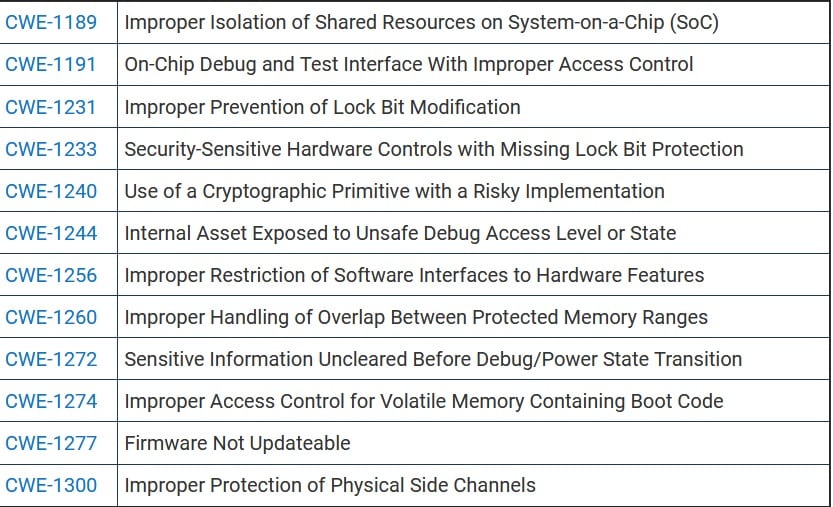

De son côté, le MITRE a partagé en novembre 2021 une liste des failles d'architecture, de programmation, de design hardware les plus dangereuses et une liste des 25 vulnérabilités logicielles les plus dangereuses depuis ces deux dernières années.

Des brèches de sécurité à combler de toute urgence

Selon la directrice de la CISA, Jen Easterly, « nous savons que les cybercriminels reviennent à ce qui fonctionne, ce qui signifie qu'ils ciblent les mêmes vulnérabilités logicielles critiques et continueront à le faire jusqu'à ce que les entreprises et les organisations les résolve ».

C'est la raison pour laquelle la CISA et ses partenaires ont publié ce guide, afin de mettre en lumière les risques posés par les vulnérabilités les plus exploitées pour les réseaux des secteurs publics et privés. Toutes les organisations sont appelées à passer en revue leurs pratiques de gestion de vulnérabilité et à prendre action pour réduire les risques liés.

Pour la plupart des bugs exploités en 2021, il convient de souligner que des chercheurs en sécurité ont publié des démonstrations « proof of concept » (POC) d'exploitation dans les deux semaines suivant la découverte initiale. Les cybercriminels ont donc pu s'inspirer de ces travaux.

Toutefois, les hackers ont aussi focalisé leurs attaques sur des vulnérabilités plus anciennes patchées depuis plusieurs années. Ceci démontre que certaines organisations ne mettent pas à jour leur système, même quand un patch est disponible. Il s'agit d'un autre problème à corriger de toute urgence.

https://www.youtube.com/watch?v=wwpvZrrdp1k

- Partager l'article :