L'IAM sert à filtrer et faciliter l'accès des personnes autorisées aux ressources technologiques de l'entreprise en vue de garantir leur sécurité. Cela permet également d'accroître la productivité tout en réduisant les coûts.

L'identité numérique est l'un des éléments clés de toute entreprise moderne. Que ce soit le personnel ou la société elle-même, tout le monde possède sa propre identité numérique. Cela facilite les échanges et la collaboration, aussi bien à l'interne qu'à l'externe. Seulement, une identité numérique peut, à tout moment, être la proie d'une attaque numérique. Pour la protéger de tout incident, les solutions IAM ou gestion des identités et des accès on été mises en place. Dans ce dossier, nous nous focaliserons sur tout ce qui doit se savoir à propos de l'IAM , ses avantages, son fonctionnement, etc.

Qu'est-ce qu'on entend par IAM ?

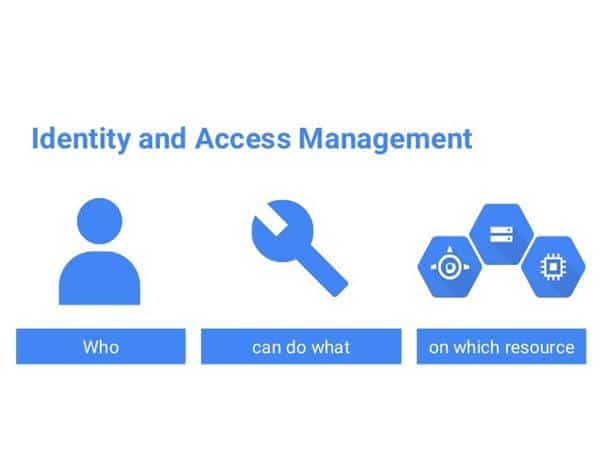

Le terme IAM est l'acronyme de : « Identity and Access Management ». Il s'agit, en fait, d'une expression qui fait référence aux diverses activités permettant de réglementer le niveau d'accès de telle ou telle personne au sein d'une entité. Il s'applique aux identités numériques des associés et du personnel notamment. Mais l'IAM concerne également les divers droits et niveaux d'accès au réseau et aux logiciels de l'entreprise, voire à la totalité des données.

En gros, la gestion des identités et des accès rassemble de nombreuses activités pour former un tout. C'est la branche des services IT qui pilote le département. Au sein du processus se trouvent l'ensemble des salariés, mais aussi les différents collaborateurs externes comme les prestataires et les clients. De ce fait, l'IAM implique un grand nombre d'activités allant du début à la fin de la collaboration avec la société en question.

A noter que la solution IAM intervient autant pour garantir que pour limiter l'accès d'une personne aux ressources, selon le niveau requis. Le niveau change en fonction des attributs et de l'autorisation de la personne.

A quoi sert donc l'IAM en informatique ?

Adopter une solution IAM est un moyen efficace pour les administrateurs informatiques d'assurer la gestion des identités numériques de chaque utilisateur. Elle leur permet également d'accorder l'accès en fonction du besoin et des règles régissant la société. De la sorte, les rôles d'utilisateur peuvent subir des modifications à tout moment afin de surveiller les activités et d'effectuer un compte rendu plus tard.

La GIA fournit en même temps la possibilité d'appliquer les règles de conformité dans le but de préserver la société contre les différentes formes de fuite de données. Elle peut se présenter directement sur le site ou sous forme de service cloud. Dans certains cas, celle-ci est fournie sous forme hybride, c'est-à-dire à la fois sur site et dans le cloud. Ce dernier semble le plus utilisé étant donné sa grande praticité et la facilité de mise à jour.

Comment fonctionne la gestion des identités et des accès

Une solution IAM dispose de plusieurs composants à l'instar de la gestion des identités et l'authentification, la gestion des accès des utilisateurs et la traçabilité. Dans cette partie, on va voir chaque composant de plus près.

La gestion des identités dans une solution IAM

La vérification de l'identité de tout utilisateur souhaitant utiliser les outils de l'entreprise est cruciale. Non seulement, cela permet d'assurer l'identité réelle de la personne, mais aussi de créer son identité numérique au sein de l'organisation. La gestion des identités inclut généralement les caractéristiques qui servent à décrire ce qui relie la personne à l'entreprise ainsi que le niveau d'accès nécessaire.

Une fois l'identité vérifiée, de nombreux systèmes d'authentification entrent en matière pour se connecter aux ressources de l'entreprise. A part le traditionnel duo identifiant-mot de passe, il existe d'autres moyens d'authentification à l'instar de l'authentification unique ou SSO, l'authentification multifacteur (forte ou MFA) et celle basée sur les risques (RBA).

On dit qu'il s'agit d'une SSO quand l'utilisateur peut atteindre tous les instruments utiles à l'aide d'une seule authentification à chaque session. L'authentification multifacteur est l'opposée de la première car fait intervenir au moins deux preuves d'identité. En ce qui concerne l'authentification basée sur les risques ou RBA, il offre un grand avantage. Celui de pouvoir adapter le processus au niveau de risque de façon automatique.

L'IAM et la gestion des accès et de l'autorité

Pour gérer l'accès d'un utilisateur, il faut connaître davantage sur ce qu'il est autorisé à faire selon leur niveau autorisé. Pour ce faire, on doit poser les questions : qui peut accéder à quoi, à quel moment. En plus, il importe de connaître le type d'action qu'il est autorisé à faire. Est-ce qu'il peut modifier quoi que ce soit ou est-ce qu'il a accès pour consulter tout simplement ?

Il existe également une autre méthode de gouvernance des accès, la gestion basée sur les rôles (RBAC). Dans ce cas, chaque utilisateur peut accéder à telle ou telle ressource selon son poste au sein de l'entreprise. Dans ce cas, on ne tient pas compte de l'individu mais de son rôle.

Cependant, il est aussi possible de recourir à d'autres politiques à l'instar de la politique du moindre privilège. Dans cette stratégie, l'utilisateur accède uniquement aux ressources dont il a besoin pour effectuer une tâche précise pour un délai déterminé.

La gestion du cycle de vie et la traçabilité

La traçabilité exige d'auditer les opérations au sein du système d'information de manière régulière. Cela permet de procéder à des contrôles stricts afin de connaître la façon dont les ressources sont affectées. La traçabilité agit également pour détecter s'il y a des comportements suspects, voire à risque.

La gestion du cycle de vie de l'utilisateur n'est pas la moindre. Avec l'IAM, cela implique l'administration de la progression de la personne depuis son arrivée dans la société jusqu'à son départ, y compris les son évolution.

En effet, lorsqu'un nouvel employé commence à travailler pour la société, c'est là que son cycle de vie en tant qu'utilisateur des ressources de l'entreprise débute. Au-cours de sa carrière, il peut obtenir une ou plusieurs promotions ou au contraire être rétrogradé. Ces mouvements renferment l'évolution de la personne. Enfin, si elle quitte la société, quel que soit le motif, cela marque la fin de son cycle de vie au sein de l'organisation.

IAM : ses avantages

Si l'IAM connaît du vent en poupe à l'heure actuelle, ce n'est pas par hasard. En fait, une telle solution procure un certain nombre d'avantages que nous allons voir ci-après :

Le renforcement de la sécurité du système informatique

Une solution IAM permet d'uniformiser la politique de sécurité informatique dans une entreprise. De nombreux outils tels que la solution NAC permettent de contrôler l'accès aux ressources. Dans ce cas, les personnes non-autorisées n'auront aucun accès aux ressources. De même, tout accès à ces ressources n'est accordé qu'à un moment de la journée ou de la semaine par exemple.

La méthode SSO offre les mêmes résultats de manière à limiter le risque de compromettre les informations d'authentification. Ainsi, l'accès n'est autorisé que si les preuves d'identification sont accordées. Ce qui écarte toute tentative de vol ou de compromission.

La solution IAM pour améliorer la conformité de l'entreprise

Toute entreprise doit se conformer aux règles. Pour cela, la société peut opter pour les différentes méthodes d'authentification citées ci-dessus (MFA, SSO, RBAC, moindre privilège). L'adoption de la méthode va décliner les besoins et la stratégie de l'entreprise en général.

Si on prend l'exemple des institutions financières, celles-ci doivent se conformer aux dispositions légales concernant leur activité. Celles-ci utilisent souvent l'IAM pour préparer leurs rapports financiers dans le but de protéger les données contre toute personne indiscrète ou malhonnête. Il en est autant des politiques de séparation des fonctions ou SoD où la GIA entre en jeu pour faciliter la procédure.

L'IAM améliore la productivité du personnel

Une fois encore, on va citer les méthodes d'authentification. Effectivement, lorsque la sécurité informatique est assurée, les employés peuvent travailler sereinement, sans se soucier des risques potentiels liés aux ressources de l'entreprise. En plus, ils peuvent y accéder en toute facilité sans tenir compte de l'endroit d'où ils se connectent.

Certaines sociétés utilisent ce qu'on appelle provisionnement automatique. Ce dernier est en fait un autre outil d'IAM par lequel le personnel dans le besoin demande l'accès aux ressources sans que cela ne perturbe l'ensemble du système.

Réduire les coûts liés à l'informatique

Quand une firme opte pour une solution IAM, elle peut automatiser bon nombre de tâches. Elle peut également standardiser celles qui sont en relation avec la gestion des identités et des autorisations. Par conséquent, les administrateurs du service informatique peuvent se concentrer sur des tâches qui génèrent plus de valeur ajoutée à la société.

Par ailleurs, le fait d'utiliser le cloud pour mettre en œuvre l'IAM permet de déployer et de maintenir l'infrastructure à coûts réduits.

Adopter l'IAM permet de rester dans l'air du temps

Depuis la crise de la covid-19, le télétravail devient de plus en plus courant. Le cloud computing et le BYOD sont les premières solutions pour que cela soit plus facile. De ce fait, les ressources sont moins accessibles. En outre, les hackers trouvent en elles une opportunité pour élargir leur champ d'action. La solution IAM permet de contrecarrer tous ces risques tout en permettant aux employés de s'adapter aux nouvelles méthodes de travail.

- Partager l'article :