L'épidémie des virus qui cryptent des fichiers et ensuite qui extorquent de l'argent des utilisateurs est déjà devenue globale. L'un des premiers fut le virus WannaCry, lâché en 2017, suivi de ses clones et ses modifications. Et si vos fichiers se faisaient contaminer par ce fléau ? Il est peu probable que vous puissiez décrypter les fichiers, même après avoir payé une rançon.

La seule option consiste à trouver une solution de rechange et de :

- Restaurer des données du backup,

- Extraire des fichiers des emails

- Rechercher des contacts et des informations dans des messageries.

Les développeurs de logiciels ont-ils une solution au problème ? Par exemple, que peut proposer Microsoft ? La réponse est RIEN.

La meilleure option est la restauration de la base de données SQL Server à partir du dernier backup. Cependant, que se passe-t-il si le serveur ne peut pas être restauré à partir du backup ? Que faire si le logiciel rançonneur crypte le backup aussi ?

Virus de logiciel rançonneur et bugs

Les virus se propagent en raison de certains bugs dans les programmes, les systèmes d'exploitation et par l'ingénierie sociale. Cependant, les virus eux-mêmes sont des programmes et ils contiennent des bugs et des faiblesses cachées aussi. Quelle faiblesse ou quelles faiblesses ont des virus de logiciels rançonneurs ? Le virus a besoin de crypter un maximum de fichiers au plus vite.

Pour les petits fichiers comme Excel, Word, PowerPoint, Project, AutoCAD, CorelDRAW, et autres fichiers de données, le processus de cryptage est rapide. Des centaines et des milliers de fichiers sont cryptés immédiatement après contamination. Cependant, que se passe-t-il si un virus rencontre un grand fichier, par exemple une base de données FoxPro ou Microsoft Access ? Dans ce cas, habituellement le virus crypte le début du fichier et passe au prochain fichier dans le dossier ou sur le disque.

Cette distinction donne un peu d'espoir aux utilisateurs. Les Microsoft SQL Servers stockent les données dans des fichiers avec des extensions MDF et NDF. La taille de ces fichiers est impressionnante : des giga-octets et des téraoctets. Pour leur stockage, les grands disques de stockage sont utilisés, basés habituellement sur des contrôleurs RAID. Chaque fichier commence avec un petit en-tête, suivi de grandes quantités d'information pour un accès rapide aux données, des informations pour les données des utilisateurs, et autres.

Dans la plupart des cas le virus crypte la majorité des données de service dans les fichiers MDF et NDF. Néanmoins, les pages elles-mêmes qui contiennent des données dans le fichier restent non cryptées.

Récupération indirecte de données SQL Server

S'il y a des données, alors comment les lire ? Comment peut-on rassembler toutes les pages et les blocs de données si une attaque virale a empêché l'accès à l'information de structure ? Des outils sophistiqués sont nécessaires pour résoudre cette tâche considérable.

Donc la prochaine étape est de rechercher un outil (utilitaire, service, ou une autre méthode) qui peut analyser les données dans les fichiers MDF et NDF ; les utilitaires de récupération peuvent le faire pour les bases de données Microsoft SQL Server endommagées. Ils résolvent des problèmes similaires dans les mêmes conditions initiales quand une partie du fichier de base de données est manquante ou corrompue.

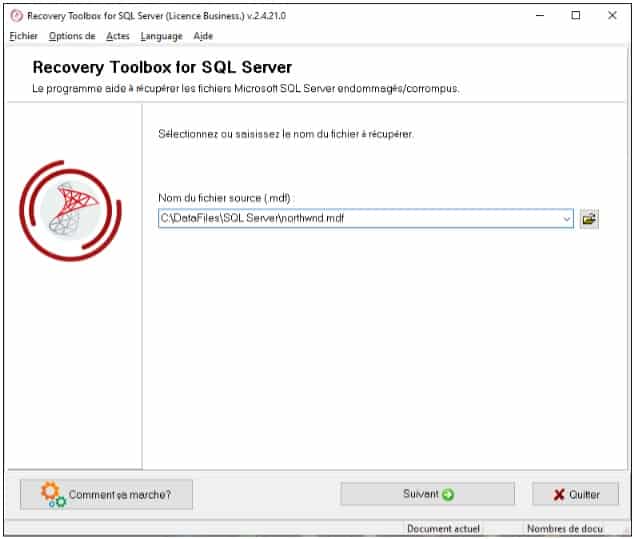

À cette fin, l'utilitaire le plus simple et le plus accessible est Recovery Toolbox for SQL Server. Recovery Toolbox for SQL Server a été développé il y a plus de dix ans et restaure les données des toutes premières versions de Microsoft SQL Server (6.5, 7.0, 2000) jusqu'aux versions les plus récentes (2017, 2019).

Comment récupérer une base de données SQL Server après l'attaque virale de logiciel rançonneur

Puisque Recovery Toolbox for SQL Server a été développé à une seule fin (la récupération des bases de données Microsoft SQL Server endommagées), il contient un strict minimum de paramètres. L'utilitaire est conçu en tant qu'assistant étape par étape et à chaque étape l'utilisateur exécute des actions simples :

- Sélectionner le fichier MDF crypté

- Choisir une méthode de récupération et un emplacement pour sauvegarder les données récupérées

- Sélectionner les données à récupérer

- Débuter la récupération des données et le backup

A l'étape initiale, l'utilitaire lit et analyse la base de données cryptée de SQL Server sur une longue période ; c'est l'étape la plus importante du programme. Plus le fichier source est grand et les données complexes, plus longtemps tournera le programme pour cette étape. Si un server puissant est à disposition, le programme peut prendre jusqu'à une journée pour parcourir les fichiers allant de 1-5 To.

Tout ce qui a été restauré à partir du fichier MDF crypté est présenté à l'utilisateur sous forme de tables et listes pratiques dans Recovery Toolbox for SQL Server. L'utilisateur peut parcourir des pages contenant des données, des tables, des modules fonction définis par l'utilisateur et des procédures.

Si le fichier MDF crypté a été analysé avec succès, les listes et les tables à la 2ème page du programme ne seront pas vides. Autrement, s'il n'y a rien, pas besoin de payer puisque la version DEMO de Recovery Toolbox for SQL Server est gratuite.

Si l'analyse du fichier crypté a été une réussite, vous devez choisir la méthode de sauvegarde des données :

- Sous forme de scripts SQL dans plusieurs fichiers séparés

- Ou bien, exporter les données vers une nouvelle base de données Microsoft SQL Server

Attention : quand vous restaurez une base de données SQL Server après une attaque virale de logiciel rançonneur, il se peut qu'une partie des données soit perdue ; aussi, l'intégrité des données peut être compromise. Il en résulte que les Clés primaires et les Clés étrangères ne fonctionneront probablement pas ; ceci devient apparent quand les scripts SQL sont exécutés avec les Clés primaires et/ou les Clés étrangères une fois que les données ont déjà été importées. Les scripts avec des Clés primaires et/ou des Clés étrangères ne sont pas exécutés ou bien ils sont exécutés avec des erreurs.

La séquence d'exécution de scripts SQL dans l'export des données vers une nouvelle base de données :

Cette séquence de scripts est présentée dans le fichier Install.bat, que Recovery Toolbox for SQL Server sauvegarde dans le dossier avec tous les autres scripts SQL. Il suffit d'exécuter ce fichier avec les paramètres nécessaires (Nom du server, Nom de la base de données, Nom d'utilisateur, et Mot de passe) dans la ligne de commande. Il sera peut-être nécessaire de lancer ce script plusieurs fois pour importer les données dans la base de données de façon exhaustive.

Comment récupérer une base de données Microsoft SQL Server après une attaque de logiciel rançonneur

Si votre base de données SQL Server a été cryptée par un virus de logiciel rançonneur, vous pouvez tenter de récupérer les données sans payer. Pour ce faire vous devez :

- Restaurer les données du backup

- Extraire les données des fichiers .MDF/.NDF en utilisant Recovery Toolbox for SQL Server sous forme de scripts SQL

- Importer des données de scripts SQL dans une nouvelle base de données SQL Server

- Partager l'article :