DCSO CyTec a récemment découvert un nouveau Malware ciblant Microsoft SQL Server. Surnommé Maggie, ce logiciel malveillant particulièrement dangereux se camoufle en une DLL associée à la procédure stockée étendue.

Implémenter la porte dérobée sur un serveur cible

Maggie est une porte dérobée. Elle a été découverte par les chercheurs de DCSO CyTec, une société de cybersécurité allemande. Ce Malware attaque les serveurs Microsoft SQL en se camouflant en une DLL associée à la procédure stockée étendue.

Il s’agit d’un type d’extension unique utilisé par les serveurs Microsoft SQL. Les fichiers de procédure stockée étendue permettent aux requêtes SQL d’effectuer certaines actions en utilisant une API qui accepte les arguments d’un utilisateur distant.

Selon l’équipe DCSO CyTec, le Malware a déjà infecté plus de 250 serveurs dans le monde. Les cibles se concentrent particulièrement en Corée du Sud, en Inde, au Vietnam, en Chine, en Russie, en Thaïlande, en Allemagne et aux États-Unis.

L’auteur de la menace utilise Maggie pour implémenter la porte dérobée sur un serveur cible. Il place pour ce faire un fichier ESP dans un répertoire accessible au serveur SQL. Pour que la mise en œuvre fonctionne, l’acteur malveillant aurait besoin d’informations d’identification valides pour charger l’ESP sur le serveur.

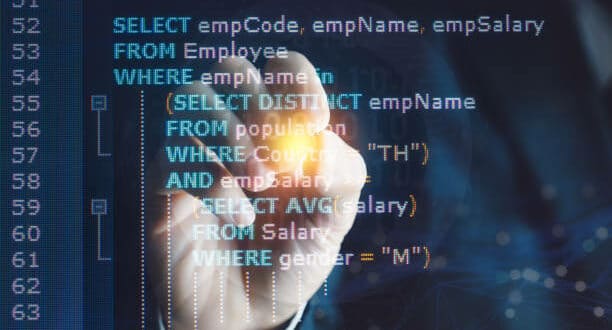

Prendre le contrôle du serveur à l’aide de requêtes SQL

En cas de succès, l’attaquant prend le contrôle du serveur à l’aide de requêtes SQL. Maggie active l’accès à distance à la porte dérobée avec un ensemble riche de 51 commandes. De plus, la porte dérobée peut forcer brutalement les connexions à d’autres serveurs SQL. Ce mécanisme ajoute un utilisateur spécial de porte dérobée codé en dur.

Par ailleurs, Maggie peut rediriger toute connexion entrante vers une adresse IP et un port spécifiés, si l’adresse IP source correspond à un masque IP spécifié par l’utilisateur. Ceci, grâce à une fonctionnalité du Malware la redirection TCP.

Selon DCSO CyTec, la variété de commandes prises en charge par Maggie permet d’interroger des informations système, d’exécuter des programmes et d’interagir avec des fichiers/dossiers. Cela permet aussi d’activer des services de bureau à distance (TermService), d’exécuter un proxy SOCKS5 et de configurer la redirection de port.

S’appuyer sur des vulnérabilités connues pour certaines actions

Les chercheurs affirment que la liste de commandes comprend également quatre commandes Exploit. Grâce à quoi, l’attaquant peut s’appuyer sur des vulnérabilités connues pour certaines actions, comme l’ajout d’un nouvel utilisateur.

Le logiciel malveillant propose également la fonctionnalité proxy SOCKS5. Cette dernière permet d’acheminer tous les paquets réseau via un serveur proxy, ce qui rend Maggie encore plus furtif si nécessaire.

Les chercheurs déplorent néanmoins le fait que certains détails restent inconnus, comme l’utilisation post-infection de Maggie. Ils ignorent également comment le logiciel malveillant est initialement implanté dans les serveurs et qui est derrière ces attaques.

Protégez-vous de toute forme de Malware en installant un logiciel de protection efficace choisi parmi notre top des meilleurs antivirus.

- Partager l'article :