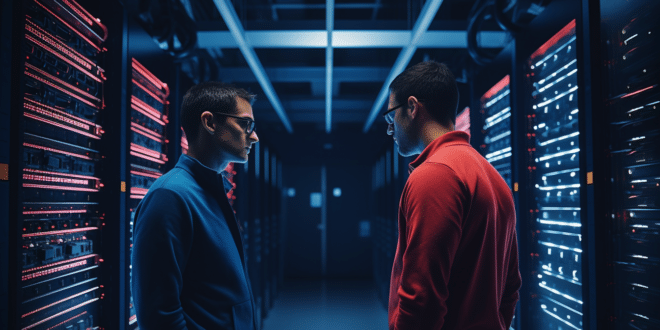

La stratégie « Redteam vs Blueteam » est une approche efficace pour renforcer le protocole de sécurité d’une entreprise. Avec cette méthode, toutes les failles seront évaluées pour prévenir les cyberattaques.

Toutes les entreprises sont constamment sous les menaces des hackers. Ces derniers peuvent créer des dégâts conséquents, surtout s’ils sont des spécialistes dans leur domaine respectif. La prévention des cyberattaques est alors primordiale pour les multinationales et les PME. Rien de mieux que l’approche Redteam vs Blueateam pour atteindre cet objectif. À noter que ces équipes ont des tâches spécifiques pour renforcer le système de sécurité des serveurs.

Redteam, la spécialiste des approches offensives

Cette équipe est un incontournable dans la stratégie Redteam vs Blueteam. Ses membres s’occupent des approches offensives. Ils vont alors utiliser des techniques de hacking pour pénétrer dans les serveurs d’une entreprise. Le but est de simuler une vraie cyberattaque pour mieux cerner les failles du protocole de sécurité. Le tout se fera sous l’accord de l’entreprise en question.

Bien sûr, la Redteam élabore un plan efficace pour parvenir à son objectif. En effet, elle aura une adversaire de taille en face. La Blueteam sera l’obstacle majeur avant l’accès aux serveurs. Et ce groupe de spécialistes dispose aussi des meilleurs outils pour protéger les données.

Blueteam, le rempart devant les centres de données

La défense est nécessaire dans l’approche Redteam vs Blueteam. Et c’est le rôle de l’équipe bleue. Elle prépare alors plusieurs stratégies pour réagir face aux cyberattaques simulées de l’équipe rouge.

Tout commence par une surveillance continue des réseaux. Les membres de la Blueteam disposent des meilleurs outils de détection pour repérer les risques. Et les missions de cette équipe ne s’arrêtent pas là. Des spécialistes vont ensuite analyser les menaces afin de déterminer leurs conséquences sur les serveurs. Après ces étapes, la Blueteam se focalise sur les ripostes. Elle va alors adopter des méthodes efficaces pour éradiquer le danger.

Et toutes ces procédures conduisent à un objectif bien précis. En effet, les membres de la Blueteam peuvent établir un protocole de sécurité adapté, en fonction des menaces.

Les premières étapes d’une stratégie Redteam vs Blueteam

Dans la majorité des cas, la Redteam planifie des attaques simulées pour analyser la vulnérabilité des serveurs. L’équipe passe ensuite aux tests d’intrusion afin de déceler les failles dans le protocole de sécurité. Et ces approches sont essentielles pour recueillir plusieurs informations concernant la cybersécurité d’une entreprise.

En premier lieu, la Redteam rassemble les renseignements sur les systèmes d’exploitation utilisés et leur efficacité. Ils évaluent aussi toutes les activités autour du réseau. Dans certains cas, cette équipe examine les appareils de contrôles physiques (caméras de surveillance, serrures, etc.).

De son côté, la Bluteam se focalise sur une mission un peu plus particulière. Cette équipe vise à établir un plan défensif pour contrer l’équipe rouge dans la stratégie Redteam vs Blueateam. Les membres de la Blueteam surveillent alors les activités autour des serveurs et des appareils de contrôles physiques. Chaque faille sera renforcée pour avoir un meilleur système de protection. Par exemple, si les mots de passe ne sont pas très efficaces, la Blueteam va élaborer des plans pour solidifier la politique de sécurité concernant cet élément.

Les tests d’intrusion, le cœur des approches Redteam vs Bluteam

Il est maintenant temps de passer à une étape plus sérieuse. Ici, la Redteam va lancer des cyberattaques simulées pour s’introduire dans les serveurs. Cette équipe va utiliser les techniques les plus sophistiquées pour atteindre son objectif.

Cependant, l’intervention des deux groupes au sein d’une entreprise dépend alors des intentions du dirigeant. Mais dans la majorité des cas, les sociétés veulent évaluer l’efficacité de son système de protection. Il faut informer la Redteam de cette approche. La Blueteam ne doit pas être au courant de cette démarche. Ainsi, il est plus facile d’apprécier la vigilance de cette équipe face à une attaque surprise. Toutefois, il est nécessaire de renseigner le responsable de la défense.

Ces équipes ont des tâches bien précises pour atteindre leur objectif commun. La Blueteam, par exemple, doit être au courant des meilleures technologies de protection. De son côté, la Redteam doit se renseigner sur les nouvelles techniques de hacking, même les plus inhabituelles. Dans certains cas, cette équipe peut aussi conseiller la Blueteam sur les meilleurs procédés de prévention.

Les armes utilisées lors des tests d’intrusion

La fameuse technique « phishing » est un des plus utilisés dans l’approche Redteam vs Blueteam. Cette méthode consiste à envoyer des mails, qui incitent les employés à se diriger vers un site web. Les victimes vont alors saisir leurs coordonnées. Les hackers n’ont plus qu’à récolter ces données, et s’introduire dans les serveurs. La Redteam exploite cette technique dans la majorité de ses missions.

Le piratage éthique est aussi un arsenal de l’équipe rouge. Ici, les spécialistes de l’équipe tentent de pénétrer dans les serveurs à l’aide de logiciels spécifiques. Par exemple, ils utilisent des programmes de piratage de mot de passe pour contourner les systèmes de cryptage.

Et ces professionnels de la cybersécurité emploient des stratégies atypiques. L’ingénierie sociale est une des références. Ce procédé consiste à manipuler les utilisateurs pour qu’ils divulguent les informations concernant les serveurs.

Par ailleurs, la Redteam peut aussi cloner la carte d’accès d’un employé pour atteindre les centres de stockage des données. Mais cette approche n’est pas souvent utilisée.

Que fait la Blueteam ?

L’équipe s’occupe de la défense des serveurs. Elle va alors exploiter toutes les techniques à sa disposition pour protéger à tout prix ces données. En plus d’une surveillance continue, la Blueteam dispose de plusieurs cordes à son arc.

Le contrôle des réseaux est une mission cruciale de la Blueteam. Ainsi, l’équipe fait des audits DNS réguliers pour analyser la vulnérabilité de la politique actuelle.

À la fin de ces procédures, le groupe classe les menaces par niveau de dangerosité. Elle fournit les systèmes de protection correspondants.

Et pour renforcer la sécurité, l’équipe bleue améliore aussi les logiciels utilisés par l’entreprise. Elle va installer un logiciel de sécurité, un pare-feu, des IDS et IPS, ainsi que des antivirus sur tous les appareils.

Ainsi, la Blueteam assura alors la surveillance continue des serveurs. Cette prévention permet d’endiguer les menaces à leur source.

Troisième étape : les rapports détaillés

Après les planifications, les cyberattaques simulées, et les défenses, les deux équipes doivent échanger pour exposer le fruit de leurs travaux.

Les deux équipes rédigent des rapports détaillés sur les techniques utilisées, les failles, les vulnérabilités, et les systèmes qui ont résisté aux attaques. Une réunion entre ces teams est aussi indispensable. Ainsi, la Redteam peut informer son adversaire sur les lacunes dans leur riposte. Il sera alors plus facile de contrer un scénario similaire à l’avenir. La Blueteam renseigne sur les menaces détectées par leur surveillance continue.

Une réunion est alors nécessaire pour rassembler toutes ces informations. Il sera alors plus facile d’établir une politique de sécurité efficace, adaptée aux différentes menaces.

Les avantages de l’approche Redteam vs Bluteam

Même si ces équipes ont des missions différentes, elles ont un objectif commun : renforcer le système de sécurité d’une entreprise. La stratégie « Redteam vs Blueteam » est alors un incontournable pour respecter cet engagement. À noter que ces équipes doivent sortir les meilleures d’elles même pour identifier toutes les failles de la cybersécurité d’une entreprise.

Avec leur planification, les membres de l’équipe rouge sont aptes à déceler les vulnérabilités de la structure de protection. Leurs attaques simulées permettent aussi de tester la résistance et la capacité de riposte du système actuel. En plus des aspects techniques, ces approches contribuent à la conscientisation des employés sur les bonnes pratiques en cybersécurité. Mais ces missions ne mettent en évidence que la performance de la politique de protection actuelle. Il faut l’apport de la Blueteam pour améliorer ce système.

L’équipe bleue, de son côté, effectue une surveillance continue pour détecter les moindres menaces. Cette stratégie permet de perfectionner la cybersécurité d’une entreprise. La Blueteam utilise alors plusieurs techniques et outils dans cette mission. D’un autre point de vue, l’intervention de cette équipe développe la communication au sein d’une entreprise. Ici, l’objectif est de renforcer la cohésion entre différents services pour mieux prévenir les attaques. Avec des experts en cybersécurité à leur tête, tous les utilisateurs peuvent adopter les bonnes pratiques pour empêcher les cyberattaques. Par ailleurs, ce groupe contribue aussi à la formation et à la sensibilisation des employés dans le cadre la cybersécurité.

Purple Team, la passerelle dans l’approche Redteam vs Blueteam

L’équipe violette, ou Purple Team est le juste milieu entre l’attaque et la défense. C’est une balise pour contrôler l’approche Redteam vs Blueteam. En effet, ces groupes vont parfois se perdre dans leurs missions, surtout s’ils n’échangent pas le fruit de leur travail.

La Purple Team va rassembler les acteurs majeurs de la cybersécurité. Elle vise à encourager le partage d’informations et de données à la fin de chaque attaque simulée. La Redteam peut alors comprendre les systèmes de défense de son adversaire. De son côté, la Blueteam sera informée des techniques utilisées par l’équipe rouge. De ce fait, il est plus facile d’élaborer un nouveau programme de protection adapté aux cyberattaques modernes. C’est aussi une opportunité pour créer le meilleur protocole de sécurité possible.

Cette équipe va devenir un incontournable d’ici peu. En effet, il faut une approche synergique, ainsi qu’une communication efficace pour prévenir les menaces les plus dangereuses. La Purple Team se charge alors de ses missions. Sans elle, les entreprises courent toujours le risque d’une attaque sophistiquée.

- Partager l'article :